Celem poniższego artykułu jest przybliżenie czytelnikowi technik, dzięki którym – nie posiadając specjalistycznej wiedzy oraz nie poświęcając wygody użytkowania – będzie w stanie znacząco poprawić bezpieczeństwo swojej komunikacji internetowej. Warto zaznaczyć na wstępie, że omawiane technologie zabezpieczają jedynie przesyłanie informacji. Innymi słowy, uniemożliwiają odczyt podmiotom, przez których „ręce” przechodzą dane, zanim trafią do docelowego odbiorcy. Takim podmiotem będzie przykładowo nasz dostawca internetu. Mogą to być również inne organy uprawnione, ale i cyberprzestępcy, którzy nasłuchują ruch sieciowy. Niezależnie od tego, treść komunikacji nadal zostanie wykradziona, jeżeli urządzenie nadawcy lub odbiorcy jest zainfekowane złośliwym oprogramowaniem. Poza kwestiami technicznymi istotną rolę odgrywa więc zaufanie: do własnych umiejętności zabezpieczenia swoich urządzeń oraz analogicznie do umiejętności naszego rozmówcy. Zawsze należy również brać pod uwagę możliwość, że nasz rozmówca może nie być osobą, za którą się podaje.

Jak działa szyfrowanie?

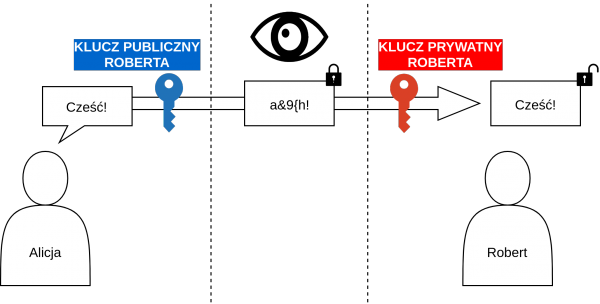

Do zabezpieczenia komunikacji wykorzystuje się rozwiązania oparte o kryptografię asymetryczną. To dlatego, że tradycyjne szyfrowanie nie sprawdza się w przypadku komunikacji internetowej. Aby zabezpieczyć swoją wymianę wiadomości, dwie strony muszą na samym początku ustalić wspólny szyfr (klucz). Problem pojawia się w momencie, kiedy chcemy ów klucz przekazać naszemu rozmówcy – musimy go przesłać w postaci otwartej, a, co gorsza, zrobić to za pośrednictwem internetu. Z punktu widzenia bezpieczeństwa taki szyfr staje się bezużyteczny jeszcze zanim trafi w ręce odbiorcy. Sięgamy więc po sprytniejsze rozwiązanie. Za pomocą programu komputerowego, który wyręczy nas w przeprowadzeniu złożonych operacji matematycznych, tworzymy parę powiązanych ze sobą kluczy – prywatny (który, jak nazwa wskazuje, należy chronić) i publiczny (który bez ograniczeń można udostępniać rozmówcom). Ich osobliwą właściwością jest, że cokolwiek zaszyfrujemy za pomocą jednego, odszyfrować będzie można to tylko i wyłącznie przy użyciu drugiego. W efekcie, cokolwiek zostanie zaszyfrowane danym kluczem publicznym, odtworzyć będzie mogła tylko osoba dysponująca odpowiadającym mu kluczem prywatnym. Z drugiej strony, jeżeli zaszyfrowany tekst można odtworzyć do postaci jawnej po użyciu konkretnego klucza publicznego, to możemy być pewni, że zaszyfrowany on został przez osobę dysponującą odpowiadającym mu kluczem prywatnym – co umożliwia nam weryfikację tożsamości nadawcy.

Jak działa szyfrowanie – schemat graficzny (opracowanie własne)

A co z mailami?

Jeżeli chcemy zacząć szyfrować w opisany sposób komunikację mailową, to warto zainstalować w użytkowanym kliencie pocztowym (może to być np. Mozilla Thunderbird, ale i aplikacja przeglądarkowa, jak Gmail.com) odpowiednie rozszerzenie. Wykorzystują one sprawdzone standardy kryptograficzne, jednocześnie mając na względzie jak największy komfort użytkowania. Zazwyczaj umożliwią nam więc przejście do trybu szyfrowania wiadomości jednym kliknięciem na „kłódeczkę”, wygenerowanie własnej pary kluczy z poziomu programu pocztowego, a także poprowadzą listę udostępnionych nam kluczy publicznych. Przykładami popularnych rozszerzeń są Enigmail dla Mozilla Thunderbird oraz FlowCrypt dla Gmaila. Jeżeli zdecydujemy się właśnie na duet Thunderbird-Enigmail, to w serwisie sekurak.pl znajdziemy pomocne wprowadzenie „krok po kroku” dla nowych użytkowników autorstwa Michała Sajdaka. Można poszukać też innych (odpowiadających naszym preferencjom rozwiązań) pamiętając przy tym, by trzymać się tych zaufanych i na bieżąco aktualizowanych narzędzi.

Potencjalnymi trudnościami w przypadku korzystaniu z szyfrowania poczty elektronicznej są:

- fakt, że wymaga ona pewnych umiejętności technicznych;

- konieczność zachowania ostrożności i zabezpieczenia klucza prywatnego – jego utrata pozbawi nas dostępu do treści wiadomości;

- konieczność stosowania szyfrowania przez obie strony oraz przekazania sobie nawzajem kluczy publicznych.

E2E

Alternatywą, która rozwiązuje część powyższych problemów, są komunikatory internetowe stosujące tak zwane szyfrowanie end-to-end (E2E). Pomimo że zasada działania pozostaje w przybliżeniu taka sama (kryptografia asymetryczna), to mechanizm działa w tym wypadku „zakulisowo”. Aplikacja sama wygeneruje swoje klucze, a następnie będzie w razie potrzeby je udostępniać, nie wymagając żadnej interakcji i ukrywając proces przed użytkownikiem. Twórcy aplikacji pełnią rolę pośrednika – przekazują wiadomości od użytkownika A do użytkownika B, nie będąc w stanie ich jednak odczytać, gdyż nie posiadają kluczy – te nigdy nie opuszczają urządzeń końcowych (stąd nazwa „end-to-end”).

Popularne komunikatory

Funkcjonalność taką znajdziemy w najpopularniejszym komunikatorze na polskim rynku – Messengerze od Facebooka. Nosi ona w tym przypadku miano „tajnych konwersacji” i nie stanowi domyślnej metody komunikacji. Jej uruchomienie nie jest jednak trudne i sprowadza się do rozpoczęcia nowego czatu z danym rozmówcą, z zaznaczeniem odpowiedniej opcji. Opis „krok po kroku” oraz dodatkowe wskazówki przeczytać można na stronie pomocy producenta dedykowanej owej aplikacji. Facebook jest także od 2014 roku właścicielem innej, bardzo popularnej – chociaż na zachodnich rynkach bardziej niż w Polsce – aplikacji WhatsApp, która również oferuje szyfrowanie wiadomości oraz połączeń głosowych.

Co oprócz Messengera i WhatsAppa?

Oprócz aplikacji tworzonych przez duże firmy, istnieją także komunikatory bardziej niszowe, takie jak Signal czy Riot. Są to projekty niekomercyjne, otwartoźródłowe, co oznacza, że sami użytkownicy mogą brać czynny udział w procesie opracowywania kolejnych wersji. Niestety, zaplecze finansowe (a więc i infrastrukturalne) takich projektów jest znacząco mniejsze niż w przypadku produktów wielkich korporacji. Należy się więc liczyć z tym, że niezawodność, czyli np. dostępność serwerów przekazujących naszą komunikację, może (ale nie musi) być niższa niż w przypadku komercyjnych rozwiązań. Pozostaje także kwestia tego, czy w naszym gronie znajomych znajdziemy osoby używające (bądź skłonne używać) takich mniej popularnych rozwiązań. Mimo tych drobnych przeszkód, aplikacje takie jak Signal i Riot (i inne, których z roku na rok przybywa) cieszą się bardzo dobrą opinią i wiarygodnością – szczególnie w środowisku osób związanych z IT. Nie oznacza to, że ich obsługa jest trudna. Rozpoczęcie korzystania sprowadza się zazwyczaj do pobrania bezpłatnej aplikacji z odpowiedniego dla naszej platformy sprzętowej sklepu (Google Play, App Store), a następnie utworzenia konta przy pomocy numeru telefonu. Jeżeli wyrazimy zgodę na zaimportowanie naszej książki telefonicznej, znajdujące się na niej osoby korzystające już z danego komunikatora zostaną automatycznie dodane do naszej listy znajomych.

Jak widać, na rynku dostępnych jest obecnie wiele narzędzi umożliwiających zabezpieczanie swojej komunikacji internetowej. Z roku na rok powstają nowe, co spowodowane jest rosnącym zapotrzebowaniem, wynikającym zapewne z coraz to większej świadomości użytkowników w dziedzinie prywatności w sieci. Z drugiej strony, stare rozwiązania są sukcesywnie wypierane na skutek tego, że zwyczajnie przestają być bezpieczne. Im dłużej dany standard szyfrujący jest publicznie dostępny, tym większe jest prawdopodobieństwo, że ktoś w końcu być może dopatrzy się jakiegoś błędu popełnionego przez jego projektantów. Jednocześnie bardzo szybko rośnie moc obliczeniowa komputerów. Nawet prymitywna metoda odgadywania złożonych szyfrów metodą „prób i błędów” potrafi być zaskakująco skuteczna, kiedy liczba kombinacji sprawdzana przez komputer w ciągu sekundy liczona jest w miliardach. Pamiętajmy więc o regularnych aktualizacjach oprogramowania, a także zachowaniu zdrowej (nie za dużej!) dozy nieufności w powierzaniu informacji naszym urządzeniom. W dłuższej perspektywie, możemy na tym tylko zyskać.

Autor: Gaweł Brachfogel, Fundacja Bezpieczna Cyberprzestrzeń