Kaspersky Lab opublikował raport poświęcony ewolucji zagrożeń IT w II kwartale 2013 r. Najważniejszą kategorię w badanym okresie, pod względem liczby nowych odmian jak i zastosowanych technologii stanowiło mobilne szkodliwe oprogramowanie. Cyberprzestępcy skupili się także na atakowaniu infrastruktury Bitcoin.

Jakie zagrożenia?

W raporcie z II kwartału 2013 r. znalazły się zagrożenia:

1. Cyberszpiegostwo i ataki ukierunkowane

2. Szkodliwe oprogramowanie i ataki hakerskie

3. Bezpieczeństwo sieciowe i incydenty naruszenia poufności danych

4. Botnety

5. Szkodliwe oprogramowanie dla urządzeń mobilnych

Ad1. Długotrwałe ataki ukierunkowane (APT) skierowane na ważne instytucje i znane osobistości zainfekowały ponad 350 ofiar w 40 krajach. Za atakami tymi stał – NetTraveler (rodzina szkodliwych programów). Celem był sektor prywatny jak i publiczny, w tym instytucje rządowe, ambasady, branża naftowa i gazowa, ośrodki badawcze, firmy pracujące dla wojska oraz aktywiści. Osoby atakujące infekowały ofiary poprzez wysyłanie wiadomości e-mail typu spear-phishing ze szkodliwymi załącznikami pakietu Microsoft Office.

Ad2. W marcu i kwietniu tego roku aresztowano członków grup cyberprzestępczych za kradzież środków z kont bankowych w Rosji i na Ukrainie. Szajka składała się z użytkowników i twórców trojana Carberp, szkodnika wykorzystywanego podczas oszustw z dziedziny bankowości online jak i tworzenia setek botnetów na całym świecie.

Na początku kwietnia dowiedzieliśmy się o długotrwałej kampanii cyberszpiegowskiej prowadzonej przez grupę cyberprzestępczą o nazwie „Winnti”. Grupa ta atakowała firmy z branży gier internetowych, oprócz kradzieży własności intelektualnej koncentruje się na kradzieży certyfikatów cyfrowych podpisanych przez producentów legalnego oprogramowania. Grupa Winnti kradła również kod źródłowy projektów gier online. Trojan wykorzystywany do takich ataków jest biblioteką DLL skompilowaną dla środowisk 64-bitowego systemu Windows. Szkodnik wykorzystywał poprawnie podpisany szkodliwy sterownik i działał jako w pełni funkcjonalne narzędzie zdalnej administracji, które zapewnia osobom atakującym możliwość kontrolowania komputera ofiary bez wiedzy użytkownika.

W kwietniu dowiedzieliśmy się również o kampanii wykorzystującej Skype’a do dystrybucji szkodliwego oprogramowania w celu wydobywania Bitcoinów. Cyberprzestępcy stosowali socjotechnikę jako początkowy wektor ataku i pobierali kolejne szkodliwe oprogramowanie do zainstalowania na maszynie ofiary. Bitcoiny wydobywane przez zainfekowane maszyny były następnie wysyłane na konto cyberprzestępcy. Bitcoin to popularna waluta w świecie cyberprzestępczym, jest trudniejsza do monitorowania przez organy ścigania, przez co stanowi bezpieczniejszą, anonimową metodę płatności. Wartość Bitcointów znacząco wzrosła w ciągu ostatniego roku. Wzrost jednej monety wynosiła od wartości nie przekraczającej jedenego centa do 130 dolarów. Mimo niestabilności tej waluty jej kurs nadal stopniowo rośnie. Tam, gdzie można zarobić pieniądze kwitnie przestępczość. Tak jest równieź w przypadku Bitcoinów.

Ad3. W II kwartale 2013 r. wzrasta również ryzyko stania się ofiarą naruszenia poufności danych w sieci, zwłaszcza w przypadku użytkowników posiadających wiele kont.

Dla przykłądu pod koniec maja Drupal poinformował swoich użytkowników, że hakerom udało się uzyskać dostęp do takich danych jak: nazwy użytkowników, adresy e-mail oraz zahashowane hasła, a 19 czerwca przeglądarka internetowa Opera dostarczała swoim użytkownikom szkodliwe aktualizacje na skutek włamania się do jej wewnętrznej sieci i kradzieży certyfikatu do podpisu kodu.

Ad4. Na początku kwietnia GatorHost poinformował o istnieniu botnetu składającego się z ponad 90 000 unikatowych adresów IP, który był wykorzystywany do przeprowadzenia globalnego ataku „brute force” na instalacje WordPress. Osoby atakujące chciały prawdopodobnie umieścić backdoora na serwerach w celu przyłączenia ich do istniejącego bonetu. W niektórych przypadkach udało się zaimplementować zestaw exploitów BlackHole. Botnet IRC wykorzystuje niezałataną lukę w aplikacji Plesk. W dwa miesiące po atakach na instalacje WordPressa za pośrednictwem botnetu, analitycy wykryli botnet IRC wykorzystujący lukę w aplikacji Plesk – panelu sterowania stosowanym powszechnie do prowadzenia usług hostingowych. Wykorzystanie tej luki umożliwiało zdalne wykonanie kodu z prawami użytkownika Apache. Według Ars Technica, zagrożonych było 360 000 instalacji. Botnet IRC infekował serwery sieciowe zawierające niezałatane luki, wykorzystując do tego backdoora, który łączył się z serwerem kontroli.

Ad5. Nadal rośnie ilość mobilnego szkodliwego oprogramowania .W II kwartale 2013 r. obserwowano stały wzrost jakości, ilości i jego różnorodności. Ulubionym celem cyberprzsetępców jeżeli chodzi o mobilne systemy operacyjne stał się Android.

Statystyki

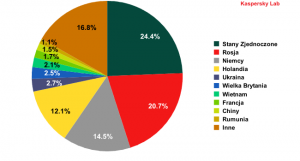

Państwa, w których w zasobach online znajduje się najwięcej szkodliwego oprogramowania. W celu określenia źródła geograficznego ataków sieciowych wykorzystano metodę polegającą na zestawianiu nazw domen z adresami IP rzeczywistych domen, a następnie ustalano geograficzną lokalizację określonego adresu IP (GEOIP). Około 83% zasobów online wykorzystywanych do rozprzestrzeniania szkodliwych programów jest zlokalizowanych w 10 państwach. W II kwartale 2013 r. liczba ta zwiększyła się o 2%. q2malware2013_pic03_auto.png

Rozkład zasobów online, w których w II kwartale 2013 r. znajdowało się najwięcej szkodliwych programów

Państwa, w których użytkownicy są narażeni na największe ryzyko infekcji online

| Armenia | 53,92% |

| Rosja | 52,93% |

| Kazachstan | 52,82% |

| Tadżykistan | 52,52% |

| Azerbejdżan | 52,38% |

| Wietnam | 47,01% |

| Mołdawia | 44,80% |

| Białoruś | 44,68% |

| Ukraina | 43,89% |

| Kirgistan | 42,28% |

| Gruzja | 39,83% |

| Uzbekistan | 39,04% |

| Sri Lanka | 36,33% |

| Grecja | 35,75% |

| Indie | 35,47% |

| Tajlandia | 34,97% |

| Austria | 34,85% |

| Turcja | 34,74% |

| Libia | 34,40% |

| Algieria | 34,10% |

20 państw* o najwyższym poziomie ryzyka infekcji** w II kwartale 2013

Państwa podzielone zostały na cztery podstawowe grupy:

Grupy maksymalnego ryzyka – (państwa, w których 60% użytkowników przynajmniej raz trafiło na zagrożenie online). W minionym kwartale żadne państwo nie zaklasyfikowało się do tej grupy

Wysokie ryzyko – państwa, w których 40%- 60% wszystkich użytkowników trafiło na co najmniej jedno zagrożenie online. Wśród nich znalazł się Wietnam i państwa byłego Związku Radzieckiego, zwłaszcza Armenia (53,9%), Rosja (52,9%), Kazachstan (52,8%), Mołdawia (44,8%), Białoruś (44,7%) oraz Ukraina (43,9%).

Ryzyko umiarkowane – państwa, w których 21-40,9% wszystkich użytkowników trafiło na co najmniej jedno zagrożenie online. W II kwartale tego roku liczyła 82 kraje. Wśród nich znalazły się Włochy (29,2%), Niemcy (33,7%), Francja (28,5%), Sudan (28,2%), Hiszpania (28,4%), Katar (28,2%), Stany Zjednoczone (28,6%), Irlandia (27%), Wielka Brytania (28,3%), Zjednoczone Emiraty Arabskie (25,6%) oraz Holandia (21,9%).

Niskie ryzyko – W II kwartale 2013 r. grupa niskiego ryzyka składała się z 52 państw (odsetek użytkowników, którzy przynajmniej raz trafili na zagrożenie online wahał się od 9 do 20,9%). Najniższy odsetek (poniżej 20%) ataków sieciowych odnotowano w państwach afrykańskich, gdzie internet nadal jest słabo spopularyzowany. Wyjątek stanowiła Dania (18,6%) i Japonia (18,1%).

Pełny raport jest dostępny TUTAJ

Źródło: Kaspersky Lab