Aż trudno w to uwierzyć, że minęło już 10 lat od czasu, gdy zostało stworzone pierwsze złośliwe oprogramowanie (ang. malware) na telefon! Można zapytać – Jak to, mobilne szkodliwe oprogramowanie świętuje już 10 lat istnienia, podczas gdy pierwszy iPhone został wydany w 2007 roku a pierwszy telefon oparty na systemie Android w 2008 roku? Odpowiedź można znaleźć właśnie w poniższej infografice. Chodzi o Symbian, zapomniany już system operacyjny. Pierwszy szkodliwy program mobilny był właśnie dla tego systemu operacyjnego (w tym czasie najbardziej popularnego). To tylko podkreśla, jak dynamiczne zmiany zachodzą w technologii na świecie, kiedyś wiodący Symbian niemal zniknął z rynku, a HTC nie jest popularny jak kiedyś. I nie zapominajmy też o Blackberry i jego kłopotach!

W dalszej części artykułu przedstawiamy infografikę z raportu przygotowanego przez firmę Fortinet „The World’s First Mobile Malware Celebrates Its 10th Birthday” [1], z krótkim przeglądem najważniejszych wydarzeń złośliwego oprogramowania w ciągu ostatnich 10 lat, wraz z opisem każdego z nich. Zanim jednak infografika z ewolucją zagrożeń mobilnych i ich opisem nie można nie poruszyć tematu zagrożeń kierowanych obecnie na telefony.

Przegląd raportów firm zajmujących się bezpieczeństwem teleinformatycznym. Zagrożenia kierowane na urządzenia mobilne.

W ostatnich dniach usłyszeliśmy o złośliwym programie Android atakującym mobilne urządzenia z sieci TOR (The Onion Router). To nowość i pierwszy przypadek tego typu – dotychczas sieć TOR była wykorzystywana wyłącznie do ataków na komputery z Windows. Same szkodliwe programy pochodzące z tej sieci to już było, jednakże do tej pory atakowały jedynie urządzenia stacjonarne. Takie przewidywania mogliśmy przeczytać w raporcie firmy Trend Micro na 2014 rok „Blurring Boundaries”[2] i te przewidywania już mają miejsce w rzeczywistości, cyberprzestępcy poszukują coraz bardziej zaawansowanych sposobów do kradzieży danych i poufnych informacji, zwłaszcza z urządzeń mobilnych. Nowo wykryty malware przechwytuje wiadomości tekstowe oraz inne poufne dane znajdujące się w pamięci urządzenia. Potrafi też odczytać numer IMEI smartfona czy zażądać danych GPS.

Chcielibyśmy przypomnieć, że również polscy eksperci w raporcie Fundacji Bezpieczna Cyberprzestrzeń

„Największe zagrożenia dla bezpieczeństwa w internecie w roku 2014 – Głos polskich ekspertów” [3] uznali zagrożenia związane z urządzeniami mobilnymi a konkretniej systemem operacyjnym Android jako trzecią pozycję wśród liderów zagrożeń, jednocześnie podkreślając, że liczba infekcji telefonów komórkowych przyrasta wręcz lawinowo osiągając kilkuset procentowy wzrost w roku ubiegłym.

Według raportu firmy Trend Micro „Cashing in on Digital Information”[4], w 2013 roku zidentyfikowano prawie 1,4 mln złośliwych lub niebezpiecznych aplikacji dla systemu Android. Specjaliści przewidują ich wzrost nawet do 3 milionów w 2014 roku, jako że oprogramowanie to jest obecnie najpopularniejszą platformą. Urządzenia mobilne nie służą już przecież jedynie do wysyłanie sms-ów czy robienie zdjęć – specjaliści Trend Micro ostrzegają, że w nadchodzącym roku cyberprzestępcy skupią się przede wszystkim na wykradaniu danych potrzebnych do logowania się na osobiste konta bankowe. Dopracowane złośliwe oprogramowanie będzie jeszcze lepiej wykorzystywało ufność, niewiedzę lub przyzwyczajenia użytkowników urządzeń mobilnych. Świadczy o tym między innymi ewolucja złośliwego oprogramowania typu ransomware w zagrożenia Cryptolocker, w kontekście bezpośrednich ataków na użytkowników usług finansowych.

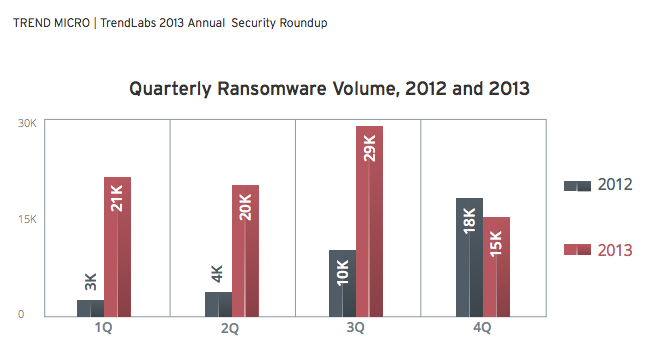

Łączna liczba ransomware wykryta przez firmę Trend Micro w 2013 roku wzrosła ponad dwukrotnie

w porównaniu z tym w 2012 roku. Wzrost był szczególnie wysoki w trzecim kwartale 2013 r. (30,000), ze względu na wzrost liczby wykrytych zagrożeń typu CryptoLocker w październiku ubiegłego roku.

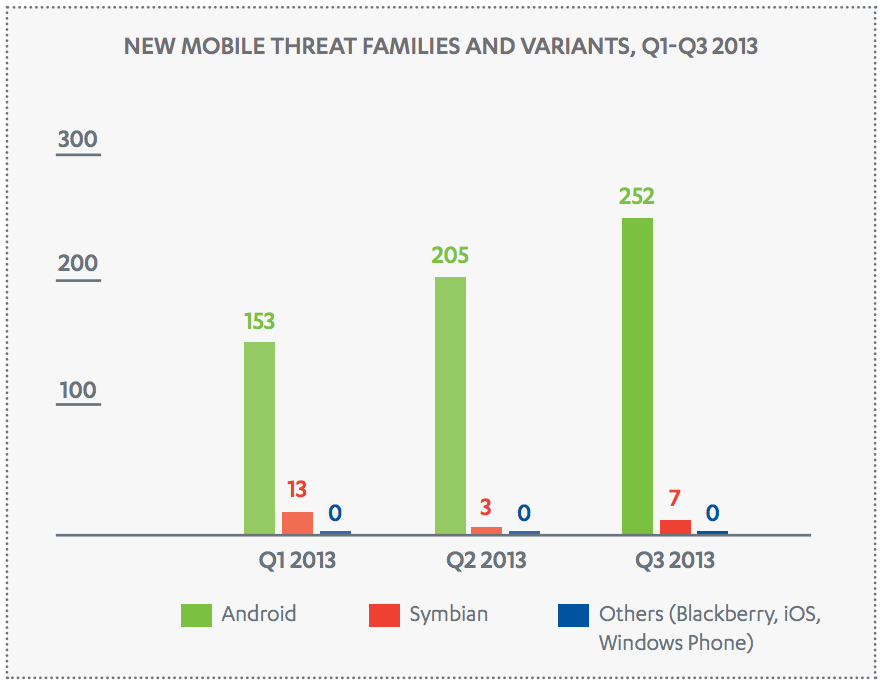

Jak już wspomnieliśmy system Android (co pokazuje również schemat poniżej, zaczerpnięty z raportu F-Secure „Mobile Threat Report Q3 2013” [5] ), jest systemem, na który wszelkie ataki są najbardziej ukierunkowane, i który to posiada więcej niż 70% udziału w rynku. I co za tym idzie a co również potwierdzają zgodnie wszystkie wiodące firmy na rynku zajmujące się IT Security, System Android jest odpowiedzialny za prawie 99% wszystkich mobilnych szkodliwych programów.

Nowe rodziny i nowe warianty istniejących rodzin

odkryto na różnych platformach z Q1 do Q3 2013.

Rozpowszechnienie się smartfonów oraz łatwy dostęp do mobilnych systemów płatności sprawiają, że telefony, tablety czy przenośne konsole stają się łatwym celem dla szybkiej kradzieży pieniędzy. Jako, że urządzenia te w większości wyposażone są w funkcje takie jak: geolokalizacja, mikrofony, wbudowany odbiornik GPS czy kamery – otwiera to wielkie możliwości szpiegowania użytkowników i wykradania ich danych wrażliwych.

Sophos Labs w swoim ostatnim raporcie, o nazwie „Sophos Mobile Security Threat Report” [6] opublikował grafikę , która pokazuje krótki opis tego, co atakujący może zrobić z telefonem. Oto niektóre z nich:

– Wysyłanie wiadomości SMS Premium lub dokonywania kosztownych połączeń,

– Kradzież numerów TAN, która umożliwia atakującemu przejęcie kontroli nad kontem bankowym i transakcją

– Kradzież danych osobowych – konto, numer telefonu, lista kontaktów, dzienników połączeń, itp.

– Nadzór nad wykonaniem – audio, video (kamera), lokalizacja, sms, rozmowy i inne

– Masowe wysyłanie treści do kontaktów – post do social media, aplikacji, wysyłania wiadomości phishingowych …

Oprócz ogromnego wzrostu liczba złośliwych aplikacji, obserwowana jest także inna istotna tendencja: ewolucja oprogramowania malware na urządzenia mobilne odbywa się w znacznie szybszym tempie niż w przypadku robaków atakujących komputery PC. Podobnie jak w przypadku szkodliwego oprogramowania na PC, malware na urządzenia mobilne szybko ewoluowało, dostarczając szeregu efektywnych i sprawnych metod generowania dochodów przy użyciu wielu rozmaitych modeli biznesowych. Poniżej przedstawiamy chronologię najważniejszych wydarzeń w historii oprogramowania malware na urządzenia mobilne w ostatnich 10 latach, a także wyjaśniamy rolę tych wydarzeń w ewolucji zagrożeń.

10 lat zagrożeń mobilnych i ich ewolucja.

Rok 2004: Cabir

Pierwszym na świecie robakiem na telefon komórkowy był Cabir. Zaprojektowany do infekowania telefonów NOKIA, seria 60 (w tym 7650 czy bardzo popularna N-Gage). Na ekranie zainfekowanego telefonu wyświetlał się tekst “Caribe”. Robak rozprzestrzeniał się za pomocą technologii Bluetooth na urządzenia znajdujące się w pobliżu (telefony, drukarki, konsole do gier itd.). Robak został zaprojektowany przez grupę zwaną “29A”, miał stosunkowo małą szkodliwość.

Rok 2005: CommWarrior – pierwsze straty ekonomiczne dla użytkownika

CommWarrior, wykryty w 2005 roku, potrafił rozprzestrzeniać się (bardzo szybko) nie tylko przez Bluetooth ale także przez MMS. CommWarrior po infekcji urządzenia mógł mieć dostęp do pliku kontaktów i przy pomocy usługi MMS rozsyłał się samoczynnie do wszystkich odbiorców. W tym przypadku wchodzi w grę już strata finansowa dla użytkownika ponieważ koszty za takie MMSy ponosił właściciel telefonu. Co ciekawe poszkodowani tracili finansowo a twórcy tego złośliwego oprogramowania nie mieli z tego tytułu profitów.

Wirus zainfekował szacunkowo ok 115 000 urządzeń mobilnych i wysłał bez zgody użytkowników przeszło 450 000 MMS-ów. CommWarrior był dowodem na to, że robak na urządzenia mobilne rozprzestrzeni się równie szybko jak na PC.

Rok 2006: RedBrowser – zyski pieniężne

W 2006 roku został wykryty znacznie udoskonalony koń trojański – RedBrowser. Nowością było to, że szkodnik infekował telefon za pośrednictwem platformy Java 2 Micro Edition (J2ME). O ile CommWarrior był zamaskowanym koniem trojańskim jako aplikacja ułatwiająca korzystanie ze stron internetowych z protokołem WAP (Wireless Application Protocol) to w przypadku RedBrowsera dzięki wykorzystaniu platformy Java, można było atakować znacznie szerszą grupę użytkowników niezależnie od producenta telefonu czy systemu. Drugą ważną różnicą było to, że trojan został zaprojektowany specjalnie do wykorzystania usługi SMS o podwyższonych opłatach. Użytkownik obciążany był zazwyczaj kwotą ok. 5 dolarów za każdy SMS – i tu po raz pierwszy złośliwe oprogramowanie na urządzenia mobilne zostało wykorzystane jako metoda pozyskiwania pieniędzy.

Niestety wykorzystanie J2ME jako drogi ataku było ważnym krokiem w rozwoju zagrożeń mobilnych . Wcześniej bowiem uważano, że nie jest możliwe infekowanie wielu różnych telefonów komórkowych z różnymi systemami operacyjnymi ani też użycie usługi SMS jako mechanizmu generowania dochodów.

Lata 2007-2008: wzrost liczby złośliwych aplikacji mobilnych

Znaczny wzrost liczby złośliwych aplikacji wykorzystujących usługi o podwyższonych opłatach bez wiedzy właściciela urządzenia.

Rok 2009: pojawienie się mobilnego botnetu Yxes

Botnet “Yxes” (anagram “sexy”), kryjący się za aplikacją “Sexy View”. “Yxes” uzyskał status certyfikowanej aplikacji na system Symbian, aplikacja pozwalała autorom “zatwierdzać” własne aplikacje.

Zainfekowany telefon potrafił przesyłać książkę teleadresową do głównego serwera, stamtąd do każdego odbiorcy SMS przesyłają informację z adresem internetowym. Kliknięcie w ten adres powodowało pobieranie i instalowanie kopię szkodliwego oprogramowania. “Yxes” rozprzestrzeniał się przede wszystkim w Azji i w 2009 roku zainfekował ponad 100 000 urządzeń.

Botnet “Yxes” to ponownie punkt zwrotny w ewolucji szkodliwego oprogramowania na urządzenia mobilne i to z kilku powodów. Po pierwsze, był on (jak się uważa) pierwszym oprogramowaniem malware atakującym system operacyjny Symbian 9. Ponadto był pierwszym programem, który wysyłał SMS-y i uzyskiwał dostęp do Internetu bez wiedzy użytkownika urządzenia, co było wówczas nowością technologiczną w obszarze szkodliwego oprogramowania. Co najważniejsze, zastosowany model hybrydowy – w którym koń trojański rozprzestrzeniał się samodzielnie i komunikował się ze zdalnym serwerem – spowodował pojawienie się wśród analityków obaw, że jest to być może zapowiedź nowego rodzaju wirusów: botnetów na telefony komórkowe. Późniejsze wydarzenia potwierdziły słuszność tych obaw.

Rok 2010: tworzenie złośliwego oprogramowania na masową skalę – „przemysł”

W roku 2010 miało złośliwe oprogramowanie na urządzenia mobilne przestało być procederem pojedynczych osób czy małych grup, lecz stało się zorganizowaną działalnością przestępczą w skali światowej.

W tym też roku pojawiło się pierwsze szkodliwe oprogramowanie na urządzenia mobilne, wywodzące się z platformy PC – Zitmo (Zeus in the Mobile). Współpracując z Zeusem, Zitmo pozwalał na obejście zabezpieczeń transakcji bankowych online, opartych na wiadomościach SMS w celu kradzieży pieniędzy z kont bankowych.

Oprócz Zimto pojawiła się również aplikacja Geinimi. Była to jedna z pierwszych aplikacji malware na platformę Android. Zainfekowany nią telefon stawał się częścią mobilnego botnetu. Po zainstalowaniu aplikacja komunikowała się ze zdalnym serwerem co dawało jej możliwość szeregu różnych poleceń jak na przykład instalowanie i odinstalowywanie aplikacji – w praktyce oznaczało to przejęcie kontroli nad urządzeniem.

Pojawianie się Zimto i Geinimi było bez wątpienia ważnym wydarzeniem roku 2010 jednak najważniejszym niechlubnym wydarzeniem tego roku było pojawienie się zorganizowanej cyberprzestępczości, czerpiącej ekonomiczne korzyści.

Rok 2011: Android!

Od roku 2011 widzimy już nasilenie się ataków na platformę Android. Pojawił się wówczas DroidKungFu, wciąż uważany za jeden z najbardziej zaawansowanych technologicznie wirusów. Wykorzystując dobrze znany exploit (metodę ataku za pomocą luki w zabezpieczeniach) – uDeb albo Rage Against The Cage – wirus przydziela sobie rolę administratora (root) i przejmuje całkowitą kontrolę nad telefonem, który od tego momentu wykonuje polecenia odbierane z serwera, potrafił także uniknąć wykrycia przez oprogramowanie antywirusowe. Wraz z rozwojem cyberprzestępczości zorganizowanej DroidaKungFu jak i inne złośliwe oprogramowania można było zakupić na chińskich forach lub czy nieoficjalnych sklepach z aplikacjami online.

Kolejnym zagrożeniem z 2011 roku było szkodliwe oprogramowanie Plankton, jeszcze w tej chwili zaliczane do najbardziej rozpowszechnionych na platformie Android. Plankton występuje w całkiem dużej liczbie aplikacji dostępnych z Google Play (oficjalnego sklepu z aplikacjami do systemu Android) i jest agresywną wersją oprogramowania typu adware, pobiera niepożądane reklamy, zmienia stronę startową przeglądarki mobilnej czy dodaje nowe skróty i zakładki. Plankton należy do pierwszej dziesiątki najbardziej rozpowszechnionych wirusów, dorównując najpopularniejszym wirusom na platformę PC. Tylko sam Plankton zainfekował ponad 5 mln urządzeń.

Rok 2013: nowe sposoby ataku

W roku 2013 pojawił się FakeDefend – pierwsze oprogramowanie typu ransomware na telefony z systemem Android. FakeDefend to koń trojański, który ukrywa się pod postacią programu antywirusowego i działa podobnie jak fałszywe programy antywirusowe na platformie PC, blokuje urządzenie i żąda od ofiary zapłacenia okupu (w tym przypadku w formie wygórowanej opłaty “abonamentowej”) w zamian za umożliwienie odzyskania zawartości urządzenia (dodajmy, że zapłacenie okupu nie daje efektów i jedynym sposobem odzyskania funkcjonalności urządzenia jest przywrócenie ustawień fabrycznych).

Rok 2013 to także Chuli, pierwszy atak APT z wykorzystaniem złośliwego oprogramowania na platformę Android. W Genewie w marcu tego roku e-mail aktywisty uczestniczącego w Światowej Konferencji Uyghur zostało wykorzystane do zaatakowania kont innych tybetańskich aktywistów i obrońców praw człowieka. Z tego zainfekowanego konta zostały rozesłane wiadomości e-mail, które w załączniku zawierały kopię robaka Chuli. Zbierał on następnie dane kontaktowe przechowywane na karcie SIM i w telefonie oraz informacje o położeniu, rejestrował również rozmowy telefoniczne poszkodowanych i wszystkie informacje wysyłał do zdalnego serwera.

W 2013 roku ataki na platformę mobilną stały się w pełni profesjonalne a sytuacja na platformie mobilnej jest już porównywalna z sytuacją na platformie PC.

Co dalej?

Zagrożenia na platformy mobilne zmieniły się radykalnie na przestrzeni ostatniej dekady, a środowisko cyberprzestępców w dalszym ciągu poszukuje nowych, coraz bardziej pomysłowych sposobów wykorzystania ataków do jednego celu – uzyskania pieniędzy. Jak już wspominaliśmy w roku 2014 już usłyszeliśmy o złośliwym programie Android atakującym mobilne urządzenia z sieci TOR (The Onion Router) – dotychczas wykorzystywanej wyłącznie do ataków na komputery z Windows. Cyberprzestępcy będą poszukiwali coraz bardziej zaawansowanych sposobów do kradzieży danych i poufnych informacji, zwłaszcza z urządzeń mobilnych. Nie ulega wątpliwości fakt, że w związku z gwałtownym rozwojem smartfonów i technologii mobilnych nastąpi gwałtowny rozwój szkodliwego oprogramowania na te platformy.

Źródło:

[1] http://www.fortinet.com/sites/default/files/whitepapers/10-Years-of-Mobile-Malware-Whitepaper.pdf

[2] http://www.trendmicro.com/cloud-content/us/pdfs/security-intelligence/reports/rpt-trend-micro-security-predictions-for-2014-and-beyond.pdf

[3] http://cybsecurity.org/najwieksze-zagrozenia-dla-bezpieczenstwa-w-internecie-w-roku-2014-glos-polskich-ekspertow/#more-3002

[4] http://www.trendmicro.com/cloud-content/us/pdfs/security-intelligence/reports/rpt-cashing-in-on-digital-information.pdf

[5] http://www.f-secure.com/static/doc/labs_global/Research/Mobile_Threat_Report_Q3_2013.pdf

[6] http://www.sophos.com/en-us/medialibrary/PDFs/other/sophos-mobile-security-threat-report.ashx