Grupy cyberprzestępcze

Według statystyk podanych przez Security Magazine szacuje się, że średnio liczba ataków hakerskich na komputery z dostępem do sieci odbywa się co 39 sekund.[1] Rosną również koszty jakie zaatakowane podmioty ponoszą w związku z udanym atakiem cyberprzestępców. Cyberataki często są ze sobą powiązane. Cyberprzestępcy tworzą grupy identyfikowane poprzez charakterystyczne działania, które w pewien sposób ułatwiają ich identyfikację. Te same grupy mogą są identyfikowane jako działające w ten sam sposób lecz pod innymi nazwami. Grupy te tworzą kampanie o szerokim zasięgu, co wiąże się z kosztownymi konsekwencjami dla podmiotów, będących na ich celowniku. W artykule przedstawiona jest charakterystyka cyber threat groups na bazie danych zgromadzonych przez MITRE[2] oraz charakterystyczne elementy wspólne, które łączą te grupy. Daje to możliwość ogólnego zapoznania się ze schematem działań grup i wprowadzeniem rozwiązań w celu zapobiegania incydentom. Grupy te obejmują cały świat i zagrażają każdemu sektorowi działania państwa w różnym stopniu.

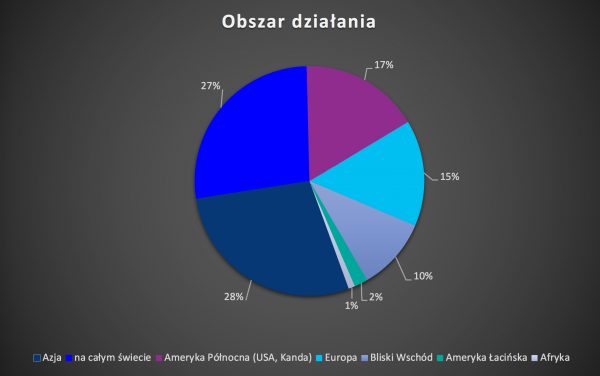

Obszar działania

W zestawieniu MITRE występuje 78 aktywnych grup cyberprzestępczych[3]. W celu wskazania, który obszar świata jest najczęściej atakowany przez te grupy, można podzielić go na obszary działania: Azja, Bliski Wschód, Europa, Ameryka Północna (Stany Zjednoczone i Kanada), Ameryka Łacińska, Afryka i obszar ogólnoświatowy. Poniższy wykres przedstawia, które obszary świata grupy zagrożeń obierają za swój cel.

Wykres 1 Obszar działania grup cyberprzestępczych. Opracowanie własne na podstawie https://attack.mitre.org/groups/

Najwyżej grup zalicza się do obszaru Azji – 28%. Drugie miejsce zajmuje obszar całego świata – 27%. grup. Należy zaznaczyć, że obszar „Ogólnoświatowy” dotyczy grup, których działania są rozproszone po całym świecie i nie jest możliwe przypisanie ich do poszczególnych obszarów. Często są to grupy, które atakują pojedyncze państwa z różnych kierunków świata. Taka zależność może wynikać z tego, że grupy obierają za cel różne sektory i mają różną motywację. Działanie w dużym stopniu dotyka również Ameryki Północnej – 17% i Europy – 15%. Na obszarze Bliskiego Wschodu działa 10% grup. Ataki dotyczą w 2% Ameryki Łacińskiej i 1% Afryki.

Motywacje działania

Można wyróżnić trzy motywacje do działania:

- finansowe;

- polityczne;

- ideologiczne.

Grupy cyberprzestępcze ukierunkowane na korzyści finansowe charakteryzuje rozproszenie pod względem obszaru działania. Za cel ataku obierają podmioty z różnych kierunków świata. Ważny jest łatwy sposób uzyskania zysków finansowych. Motywacja polityczna odnosi się zwykle do konkretnych organizacji w danym regionie, co w rezultacie wiąże się z mniejszym rozproszeniem działalności grup. W stosunku do oceny obszaru działania grup zauważalna jest zależność, że obszar ten może dotyczyć zarówno obszaru geograficznego jak również może być skierowany do konkretnej grupy językowej. Niektóre z grup wyróżnia to, że obejmują swoim działaniem m.in. tylko podmioty posługujące się językiem angielskim, rosyjskim czy portugalskim.

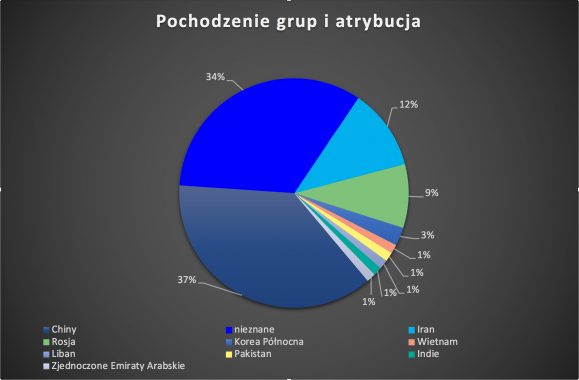

Pochodzenie grup i atrybucja

Wyspecjalizowane firmy i instytucje zidentyfikowały pochodzenie poszczególnych grup, co uwzględnione zostało w bazie danych zgromadzonych przez MITRE. Należy tutaj zaznaczyć, że przypisanie pochodzenia odbywa się na podstawie zgromadzonych danych o aktywności i są one, w niektórych przypadkach, obarczone sporym prawdopodobieństwem błędu, ze względu na problem w ustalaniu atrybucji. Specyfika działań grup cyberprzestępczych uniemożliwia jednoznaczne określenia, kto odpowiada za przeprowadzonymi atakami.

Wykres 2 Pochodzenie grupy i atrybucja. Opracowanie własne na podstawie https://attack.mitre.org/groups/

Podejrzewa się, że 37% grup pochodzi z Chin. Azja jest obszarem szczególnie narażonym (28% grup przeprowadza kampanie w obszarze Azji)[4] na działalność grup cyberprzestępczych, co więcej – to właśnie Chinom przypisuje się pochodzenie znacznej części grup. Identyfikuje się, że 12% grup pochodzi z Iranu, a 9% grup z Rosji. Kolejno 3% grup pochodzi z Korei Północnej. Ponadto pojawiły się również grupy pochodzące z Wietnamu, Libanu, Pakistanu, Indii, Zjednoczonych Emiratów Arabskich. Aż 32% grup wciąż nie jest zidentyfikowana pod względem kraju pochodzenia.

Ataki przeprowadzane przez te grupy są zarówno wykonywane przez aktorów państwowych, jak i niepaństwowych.

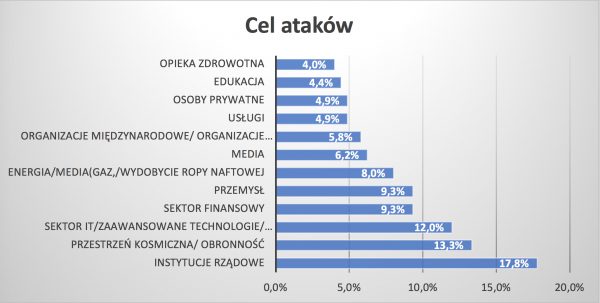

Najbardziej atakowane sektory

W zależności od motywacji i celu danej grupy, mogą być one skierowane zarówno na sektor publiczny jak i prywatny. Tabela poniżej przedstawia procentowy udział grup w danym sektorze.

Wykres 3 Cel ataków grup hakerskich. Opracowanie własne na podstawie https://attack.mitre.org/groups/

Instytucje rządowe

Instytucje rządowe są sektorem, który jest najczęstszym obiektem ataku – aż 17,8% grup swoje kampanie kieruje właśnie na ten sektor. Szczególnie wówczas, jeżeli grupy są umotywowane politycznie lub geopolitycznie. Kradzież cennych danych o znaczeniu strategicznym tworzy przewagę, która może zostać wykorzystana w rozgrywkach politycznych, gospodarczych czy militarnych pomiędzy państwami.

Dla przykładu rok 2019 rozpoczął się od głośnego wycieku danych i dokumentów partii politycznych oraz wszelkich dane dotyczące polityków z niemieckiego Bundestagu (z wyjątkiem partii AFD). Atak teleinformatyczny skierowany na Bundestag spowodował utratę danych kilkuset pracowników, nie obejmowały one co prawda istotnych z punku bezpieczeństwa państwa dokumentów, ale mogłyby posłużyć do ich zdobycia.

Sektor obronny

Ponad 13% grup obiera sektor obronny za cel, gdyż jest on niezwykle cenny z punku widzenia bezpieczeństwa państwa i regionu, a skuteczne jego zaatakowanie przynosi wymierne korzyści atakującym. Cyberprzestępcy mają na celu m.in. kradzież własności intelektualnej, pozwalającej na rozwinięcie gospodarki czy zdolności militarnych. Ponadto, cyberprzestępcy skupiają się na zbieraniu informacji wywiadowczych umożliwiających osiągnięcie przewagi nad systemami obronnymi innych państw. Zdobycie tych danych, w tym wszelkich informacji o systemach informatycznych stosowanych w tym sektorze, daje potencjalnie możliwość przejęcia nad nimi kontroli.

Dobrym przykładem takich działań jest duży atak na zasoby informacyjne związane z obronnością i bezpieczeństwem państwa, jaki miał miejsce w Stanach Zjednoczonych, w 2010 roku. W jego wyniku skradzione zostały tajne dane dotyczących wojny afgańskiej z Pentagonu. Instytucja ta poprzez takie działanie została skompromitowana w wielu wymiarach.

Hight tech i IT

Hight tech i IT sektor jest jednym z sektorów, którym są szczególnie zainteresowane grupy zagrożeń cybernetycznych. Za cel obiera go 12% z nich. Własność intelektualna i poufne dane, które mogą dostarczyć informacji o nowych pomysłach, strategiach czy technologiach wykorzystywanych przez firmy może sprawić, że konkurencja dzięki takim informacjom będzie w stanie uzyskać przewagę na rynku. Ponadto dane finansowe klientów czy partnerów dla tych umotywowanych finansowo posłużą do kradzieży pieniędzy.

Sektor finansowy

Podmioty zmotywowane finansowo obierają za swój główny cel atak na sektor finansowy (9,3%). Szeroka gama usług oferowana przez tę branżę, w tym usługi konsumenckie i aplikacje mobilne, przyciągają cyberprzestępców. Wykradają oni dane finansowe i inne dane, które są bazą do kradzieży pieniędzy poprzez np. fałszywe przelewy. Ponadto, zagrożenia jakie niosą za sobą działania grup cyberprzestępczych mogą być ukierunkowane na destabilizacje całego sektora w celu osiągnięcia przewagi na rynku międzynarodowym ze strony podmiotu atakującego. Dużo również wskazuje na to, że dla niektórych państw (np.: Korei Północnej), ataki na sektor finansowy są źródłem pozyskiwania „nowych środków budżetowych”.

Sektor energetyczny

Sektor energetyczny stanowi wysoki priorytet w działaniach grup cyberprzestępczych. Szacuje się, że 8,1% grup obiera za cel ten sektor. Wynika to z ogromnego znaczenia tego sektora dla bezpieczeństwa państwa, stanowi on bowiem element infrastruktury krytycznej. Zachwianie funkcjonowania tego sektora poprzez zakłócanie zasilania energią może przynieść wiele szkód w wymiarze państwowym. Z taka sytuacją zmierzyła się m.in. Ukraina[5], Iran[6], Turcja[7]. Dodatkowo, pojawiające się innowacje dotyczące energii alternatywnej, czy rozwoju paliw kopalnych stają się celem do kradzieży danych i własności intelektualnych, które mogą posłużyć do rozwoju państwowych przedsiębiorstw i wypracowania przewagi konkurencyjnej.

Sektor edukacji

Sektor edukacja jest na celowniku cyberprzestępców ze względu na istotne informacje jakie mogą znajdować się na uczelnianych serwerach. Ponadto, cyberprzestępcy chętnie wykorzystują infrastrukturę sieciową uniwersytetów do przeprowadzenia operacji na inne cele. Co więcej uczelnie biorą udział w programach badawczych, w które zaangażowane są różne podmioty w tym również instytucje rządowe. Kradzież informacji z takich programów badawczych może być niezwykle wartościowa. Sektor ten jest na tyle specyficzny, że odpowiednie zabezpieczenie przed atakami może być wymagające.

Przemysł

Monitorowanie zagranicznej konkurencji w sektorze przemysłowym oraz zdobycie danych o innowacjach technicznych, ekspertyzach czy procesach (inżynieryjnych, budowlanych,) rozwijanych w danym przedsiębiorstwie może ułatwić realizację projektów przez inne firmy konkurencyjne. Jest to jeden z powodów, dla którego 9,9% grup cyberprzestępczych przeprowadza kampanie wymierzone w ten sektor. Liczy się również uzyskanie dostępu do danych kontaktowych firm zagranicznych zaangażowanych w projekt. Cenne są również wszelkie strategie i informacje o zasobach dotyczące górnictwa, czy przemysłu chemicznego.

Opieka zdrowotna

W tym sektorze często pojawiają się braki w odpowiednim zabezpieczeniu systemów infrastruktury sieciowej. Mogą o tym świadczyć częste wycieki danych pacjentów z różnych placówek obejmujących usługi opieki zdrowotnej. Dotyczy to zarówno komercyjnych jak i państwowych instytucji. Zebranie danych z tych instytucji może posłużyć do uzyskania zysków finansowych. Wprowadzane innowacje technologiczne w sektorze opieki zdrowotnej mogą być wyjątkowo wartościowe dla cyberprzestępców. Ponad to pojawiają się również ataki, które zakłócają działalność systemów informatycznych powodując problemy z ciągłością działania instytucji.

Organizacje międzynarodowe i organizacje pozarządowe

Dane uzyskane z organizacji międzynarodowych i pozarządowych mogą posłużyć w negocjacjach czy w zawieraniu umów. Skompromitowanie organizacji międzynarodowych może doprowadzić do zmniejszenia znaczenia jej działalności czy też osłabienia więzi z sojusznikami. Nie można również pominąć coraz częściej występujących ataków skierowanych na organizacje pozarządowe, które posiadają w swoich zasobach informacje o podmiotach publicznych czy całym systemie działalności organizacji pozarządowych. W tym sektorze popularność wykazuje m.in. atak typu DDoS blokujący działanie systemów komputerowych.

W dużym stopniu ucierpiały np. organizacje non-profit, które prowadziły działalność w Chinach. Kilkanaście tysięcy danych zgromadzonych przez grupy cyberprzestępcze dotyczyły działalności organizacji pozarządowych w Chinach, systemów informacyjnych czy kadry zrządzającej.

Media

Szacuje się, że grupy cyberprzestępcze obierają za cel w 6,3% przypadków media. Branża medialna odgrywa najważniejszą rolę w kształtowaniu opinii publicznej, dlatego wymierzenie ataku na ten sektor przynosi wiele korzyści dla grup cyberprzestępczych. Przejęcie kontroli nad medialnymi kanałami umożliwia efektywne manipulowanie społeczeństwem.

Podsumowanie

Wyłonienie grup i obserwacja ich działań na przestrzeni lat pomaga odnotować jak przebiegają trendy w działalności organizacji cyberprzestępczych, jak zapobiegać cyberatakom oraz, na które obszary działalności grup zwrócić szczególna uwagę. Można zauważyć, że Chiny, Iran i Rosja są głównymi graczami wykorzystującymi wszelkie narzędzia do tworzenia cyberataków, na które narażone są tak naprawdę wszystkie państwa świata. Od lat problemem jest przygotowanie międzynarodowego prawa, które przyniosłoby konsekwencje dla tych, którzy mocno ingerują w cyberprzestrzeń. Głównym powodem jest to, że decydenci co do ustanowienia takiego prawa sami są beneficjantami jego braku. Występują też problemy natury obiektywnej – np.: trudności z ustalaniem atrybucji, które mimo postępów w tej dziedzinie wciąż istnieją. Prawdziwym problemem jest to, że niestety coraz częściej grupy działają tak aby zaburzyć działanie infrastruktury krytycznej, która ma kluczowe znaczenie dla bezpieczeństwa państwa. Zagrożenia jakie niosą za sobą zaawansowane grupy cyberprzestępcze mogą być szczególnie dotkliwe dla opieki zdrowotnej, sektora edukacji czy przemysłu ze względu na specyficzne uwarunkowania sektorów i trudne do zabezpieczenia systemy, w tym również pojawia się niski budżet przeznaczony na cyberbezpieczeństwo w tych obszarach.

[1] https://www.securitymagazine.com/articles/87787-hackers-attack-every-39-seconds, data dostępu 07.01.2019r.

[2] https://attack.mitre.org/groups/, data dostępu 07.01.2018r.

[3] https://attack.mitre.org/groups/, data dostępu 07.01.2019r.

[4] Wykres 1

[5] https://www.welivesecurity.com/2016/01/04/blackenergy-trojan-strikes-again-attacks-ukrainian-electric-power-industry/

[6] https://www.reuters.com/article/net-us-iran-oil-cyber-idUSBRE83M0P120120423

[7] https://securityaffairs.co/wordpress/55176/hacking/power-outages-turkey.html