Od maja 2018 r. zacznie obowiązywać RODO – unijne rozporządzenie dotyczące ochrony danych osobowych. Rozporządzenie to znacznie poszerza obowiązki podmiotów przetwarzających dane osobowe, na ewentualne naruszenia natomiast wprowadza kary finansowe. Aby ułatwić przedsiębiorcom tę niełatwą drogę przygotowań do wdrożenia RODO Fundacja Bezpieczna Cyberprzestrzeń rozpoczęła projekt #ROADtoRODO.

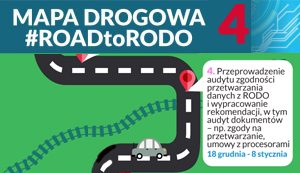

Zapraszamy w naszą podróż #ROADtoRODO choć droga nie jest prosta (INFOGRAFIKA). Dziś to już przystanek nr 4. Zachęcamy do śledzenia kolejnych odcinków.

AUDYT ZGODNOŚCI NASZYCH DOKUMENTÓW, PROCESÓW, SYSTEMÓW i ZABEZPIECZEŃ Z PRZEPISAMI ROZPORZĄDZENIA RODO.

To już kolejny, czwarty znak drogowy na naszej mapie. Jeśli dokonaliśmy inwentaryzacji zasobów, zmapowaliśmy procesy, możemy przejść do wykonania właściwego audytu zgodności naszych dokumentów, procesów, systemów i zabezpieczeń z przepisami rozporządzenia RODO.

Przystanek nr 4 – Przeprowadzenie audytu zgodności przetwarzania danych

Przystanek nr 4 – Przeprowadzenie audytu zgodności przetwarzania danych

z RODO i wypracowanie rekomendacji.

Audyt pozwoli nam na ocenę stanu faktycznego związanego z realizacją wymagań proceduralno-prawnych z zakresu ochrony danych osobowych. Musimy szczególną uwagę zwrócić na to, na jakiej podstawie przetwarzamy dane, określiliśmy to we wcześniejszym etapie inwentaryzacji. Jeśli przetwarzamy dane osobowe na podstawie jednej z najczęściej stosowanych przesłanek legalizujących przetwarzanie danych osobowych czyli zgód od osób fizycznych, musimy zweryfikować, czy zgody te nie były zebrane w sposób sprzeczny z nowymi przepisami. Warunki wyrażenia zgody określa art. 7 rozporządzenia. Jaka więc powinna być prawidłowo wyrażona zgoda? Oprócz wspomnianego wyżej przepisu, mówią o tym 32 i 42 motyw rozporządzenia RODO:

- „Zgoda powinna być wyrażona w drodze jednoznacznej, potwierdzającej czynności, która wyraża odnoszące się do określonej sytuacji dobrowolne, świadome i jednoznaczne przyzwolenie osoby, których dane dotyczą, na przetwarzanie dotyczących jej danych osobowych i która ma na przykład formę pisemnego (w tym elektronicznego) lub ustnego oświadczenia. Może to polegać na zaznaczeniu okienka wyboru podczas przeglądania strony internetowej, (…). Milczenie, okienka domyślnie zaznaczone lub niepodjęcie działania nie powinny zatem oznaczać zgody. Zgoda powinna dotyczyć wszystkich czynności przetwarzania dokonywanych w tym samym celu lub w tych samych celach. Jeżeli przetwarzanie służy różnym celom, potrzebna jest zgoda na wszystkie te cele. (…)”

- „(…) oświadczenie o wyrażeniu zgody przygotowane przez administratora powinno mieć zrozumiałą i łatwo dostępną formę, być sformułowane jasnym i prostym językiem i nie powinno zawierać nieuczciwych warunków. Aby wyrażenie zgody było świadome, osoba, której dane dotyczą, powinna znać przynajmniej tożsamość administratora oraz zamierzone cele przetwarzania danych osobowych. (…)”

Rozporządzenie RODO jednocześnie kładzie ogromny nacisk na to, by zgoda była wyrażona faktycznie w sposób dobrowolny. Wyraźnie odnosi się do sytuacji, w których występuje brak równowagi pomiędzy pytającym o zgodę (administratorem danych osobowych), a osobą wyrażającą zgodę na ich przetwarzanie. Nie jest to jednak jakieś novum, wielokrotnie bowiem sądy odnosiły się do tego typu sytuacji w obecnych ramach prawnych, najczęściej z taką dysproporcją mamy do czynienia w stosunkach pomiędzy pracodawcą a pracownikiem. Rozporządzenie, mówi o tym w 43 motywie:

- „Aby zapewnić dobrowolność, zgoda nie powinna stanowić ważnej podstawy prawnej przetwarzania danych osobowych w szczególnej sytuacji, w której istnieje wyraźny brak równowagi między osobą, której dane dotyczą, a administratorem (…)”

Każdy administrator danych osobowych powinien zadać sobie pytanie, czy może nadal przetwarzać dane, które zebrał do tej pory. Rozporządzeni odnosi się do tego pytania bezpośrednio w motywie 171.

- „(…) Przetwarzanie, które w dniu rozpoczęcia stosowania niniejszego rozporządzenia już się toczy, powinno w terminie dwóch lat od wejścia niniejszego rozporządzenia w życie zostać dostosowane do jego przepisów. Jeżeli przetwarzanie ma za podstawę zgodę w myśl dyrektywy 95/46/WE, osoba, której dane dotyczą, nie musi ponownie wyrażać zgody, jeżeli pierwotny sposób jej wyrażenia odpowiada warunkom niniejszego rozporządzenia; dzięki temu administrator może kontynuować przetwarzanie po dacie rozpoczęcia stosowania niniejszego rozporządzenia. (…)”

Co to oznacza w praktyce? W rzeczywistości, jeśli administrator danych osobowych już w chwili obecnej zbierał zgody zgodnie z wymaganiami ustawy i uwzględniał przy tym stanowiska GIODO oraz orzecznictwo, nie będzie po jego stronie konieczności zbierania nowych zgód. Najczęstszym problemem jaki będzie powodował jednak konieczność zebrania nowych zgód będzie fakt, braku umieszczania w zgodzie wyrażanej przez osobę fizyczną – komu zgoda jest udzielana i w jakim celu dane będą przetwarzane.

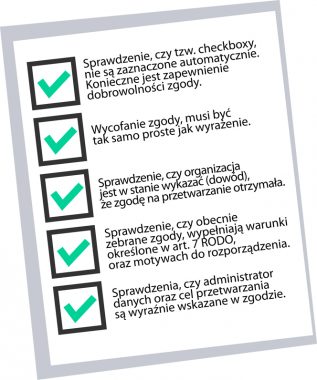

Na co należy zwrócić szczególną uwagę sprawdzając zgody na przetwarzanie danych osobowych?

Bardzo istotne jest też sprawdzenie umów z „procesorami”, czyli podmiotami, którym powierzyliśmy przetwarzanie danych osobowych, których jesteśmy administratorem. Należy dokonać ich audytu, jak powinny wyglądać takie umowy przedstawimy dopiero w następnym znaku drogowym. W tym momencie należy sprawdzić czy są one zgodne z art. 28 rozporządzenia RODO.

Jeżeli chodzi o systemy i ich zabezpieczenia rozporządzenie RODO, w zasadzie ogranicza się do stwierdzenia, że muszą być one odpowiednie i adekwatne do rozwoju technologicznego i wiedzy. RODO nie wymienia wprost, jakie zabezpieczenia mają mieć zastosowanie, ze względu na bardzo szybki rozwój nowych technologii i możliwość szybkiej dezaktualizacji przepisów. Właśnie z tego powodu nie otrzymamy gotowego zestawu konkretnych zabezpieczeń. Jednocześnie należy pamiętać, że przy systemach przetwarzających dane obowiązują zasady „Privacy by design” i „Privacy by default” zobowiązujące administratora danych osobowych do zapewnienia, już na etapie projektowania danego systemu, jak również później jego faktycznego wykorzystywania do przetwarzania danych, że zostały wprowadzone odpowiednie środki techniczne i organizacyjne, które zapewnią realizację właściwych przepisów dotyczących przetwarzania danych osobowych. Administrator danych musi więc już od samego początku zadbać o bezpieczeństwo danych, stosując właściwe zabezpieczenia organizacyjne, takie jak, adekwatne polityki bezpieczeństwa i inne wewnętrzne regulacje, oraz środki techniczne czyli m.in. pseudomizacja, szyfrowanie, czy odpowiednie uwierzytelnienia dla odpowiednich pracowników. Mówi o tym m.in. motyw 78 do rozporządzenia.

- „Ochrona praw i wolności osób fizycznych w związku z przetwarzaniem danych osobowych wymaga wdrożenia odpowiednich środków technicznych i organizacyjnych, by zapewnić spełnienie wymogów niniejszego rozporządzenia. Aby móc wykazać przestrzeganie niniejszego rozporządzenia, administrator powinien przyjąć wewnętrzne polityki i wdrożyć środki, które są zgodne w szczególności z zasadą uwzględniania ochrony danych w fazie projektowania oraz z zasadą domyślnej ochrony danych. Takie środki mogą polegać m.in. na minimalizacji przetwarzania danych osobowych, jak najszybszej pseudonimizacji danych osobowych, przejrzystości co do funkcji i przetwarzania danych osobowych, umożliwieniu osobie, której dane dotyczą, monitorowania przetwarzania danych, umożliwieniu administratorowi tworzenia i doskonalenia zabezpieczeń. Jeżeli opracowywane, projektowane, wybierane i użytkowane są aplikacje, usługi i produkty, które opierają się na przetwarzaniu danych osobowych albo przetwarzają dane osobowe w celu realizacji swojego zadania, należy zachęcać wytwórców tych produktów, usług i aplikacji, by podczas opracowywania i projektowania takich produktów, usług i aplikacji wzięli pod uwagę prawo do ochrony danych osobowych i z należytym uwzględnieniem stanu wiedzy technicznej zapewnili administratorom i podmiotom przetwarzającym możliwość wywiązania się ze spoczywających na nich obowiązków ochrony danych. Zasadę uwzględniania ochrony danych w fazie projektowania i zasadę domyślnej ochrony danych należy też brać pod uwagę w przetargach publicznych.”

Przeprowadzenie audytu ma na celu pozwolić organizacji przygotować odpowiednią, spełniającą warunki unijnego rozporządzenia, dokumentację dotyczącą ochrony danych osobowych. Będą to m.in. takie dokumenty jak – właściwe polityki bezpieczeństwa, także na nowo opracowane instrukcje zarządzania systemami informatycznymi. Na podstawie audytu stworzone zostaną niezbędne oświadczenia, odpowiednie klauzule, czy też instrukcje i upoważnienia dla pracowników. Powinny być one odpowiednio dostosowane do potrzeb danej organizacji, tak by realnie podnieść poziom bezpieczeństwa przetwarzania danych. W audycie powinny znaleźć się odpowiednie rekomendacje do tych fragmentów działalności organizacji, gdzie nie spełnia ona wymogów rozporządzenia RODO. Pamiętać należy, że rekomendacje te muszą być odpowiednio dostosowane do struktury i charakteru organizacji, tak by nie zakłócać działania procesów w niej już zachodzących. Bardzo trudno dokonać tego samemu, ale wierzymy, że nasza mapa drogowa będzie w tym pomocna.

PRZYSTANEK NR 3 PRZYSTANEK NR 5

Jesteście zainteresowani szkoleniami podczas których m.in. dokładnie omawiamy każdy z punktów naszej mapy drogowej #ROADtoRODO?

SZCZEGÓŁOWE INFORMACJE – Szkolenie „Niuanse RODO”