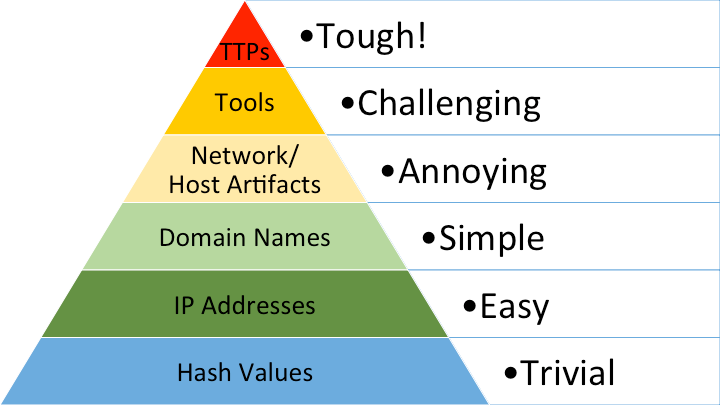

Piramida bólu opracowana przez Davida Bianco (rys. 1[1]) wskazuje, ile wysiłku atakujący musi włożyć w zmianę danego wskaźnika ataku. U podstawy piramidy są te wskaźniki, które łatwo atakującemu zmienić, zanonimizować lub zafałszować (funkcje skrótów, adresy IP, nazwy domenowe), przy wierzchołku zaś te, których zmiana przysparza atakującemu najwięcej „bólu i wysiłku” (wykorzystywane narzędzia czy TTPs – taktyki, techniki i procedury). Tym samym odpowiedzialni za bezpieczeństwo teleinformatyczne swoje działania powinni przenieść na jak najwyższe poziomy piramidy, starając się wykryć właśnie te działania atakującego, które pozwolą z większą pewnością potwierdzić jego obecność w naszej infrastrukturze. Piramidę bólu można odnieść również do nakładu pracy odpowiedzialnych za cyberbezpieczeństwo, gdyż osiągnięcie zdolności do wykrywania użytych przez atakującego narzędzi lub TTPs jest również najbardziej czasochłonne i skomplikowane.

Piramida bólu

Rys. 1 Piramida bólu zgodnie z koncepcją Davida Bianco (źródło: https://detect-respond.blogspot.com/2013/03/the-pyramid-of-pain.html)

- Funkcje skrótów (Hash Values) są często używane w celu dostarczenia unikalnych referencji do poszczególnych próbek złośliwego oprogramowania lub plików wykorzystanych podczas ataku. Modyfikacja pojedynczego bitu powoduje zupełnie inną wartość wygenerowanego skrótu.

- Adresy IP (IP adresses) – jeden z podstawowych wskaźników kompromitacji, ale łatwy do ukrycia przy użyciu anonimowych proxy jak np. TOR[2].

- Adresy domenowe (Domain names) – ze względu na konieczność ich rejestracji, opłacenia i umieszczenie u dostawcy usług, wydają się świetnym wskaźnikiem kompromitacji. Jednak wielu dostawców ma liberalne podejście w tych kwestiach i często adresy domenowe pozostają anonimowe.

- Artefakty sieciowe (Network artifacts) – w praktyce są informacjami, które pozwalają na odróżnienie nieautoryzowanej aktywności sieciowej od autoryzowanej.

- Artefakty na komputerach (Host artifacts) pozwalają na identyfikację aktywności napastników na hostach w organizacji poprzez wykrycie zmian m.in. w kluczach rejestru lub wartości utworzonych przez złośliwe oprogramowanie, pliki czy foldery.

- Narzędzia (Tools) zawierają szereg skryptów i funkcji, pozwalających atakującym zrealizować swoje cele poprzez realizację wielu technik (np. łamanie haseł, nawiązanie połączenia z serwerem Command and Control) w zautomatyzowany sposób.

Taktyki, techniki, procedury (TTPs) określają specyficzne zachowania i narzędzia wykorzystywane przez cyberprzestępców bądź grupy cyberprzestępcze do realizacji założonych celów na każdym etapie ataku. Znając modus operandi napastników, którzy potencjalnie mają motywację, żeby nas zaatakować możemy lepiej przygotować się do obrony i wykrycia ataku.

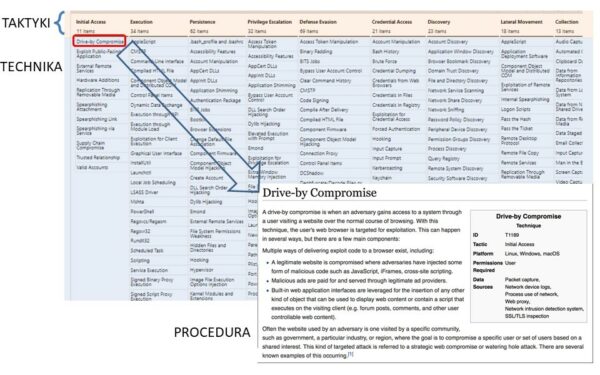

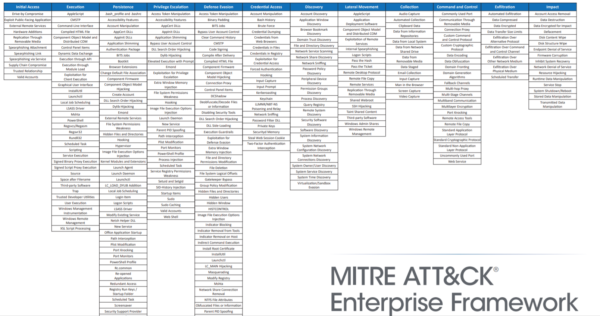

Jak praktycznie wykorzystać tę koncepcję w przypadku wykrywania zaawansowanych ataków APT (ang. Advanced Persistent Threat)? Z pomocą może przyjść MITRE ATT&CK Framework[3]. Jest to ustrukturyzowana, globalnie dostępna baza wiedzy o taktykach i technikach atakujących, na bieżąco aktualizowana przez społeczność specjalistów z obszaru cyberbezpieczeństwa. Projekt został uruchomiony w 2010 r., opublikowany w 2015 r. i cały czas jest rozwijany. W 2019 r. zostały opracowane sposoby jego wykorzystania dedykowane dla technologii chmurowych[4] oraz systemów automatyki przemysłowej (ICS – Industrial Control Systems)[5]. Dopełniły one już wcześniej istniejące bazy technik dla systemów Windows, Linux, Mac OS czy Android.

MITRE ATT&CK

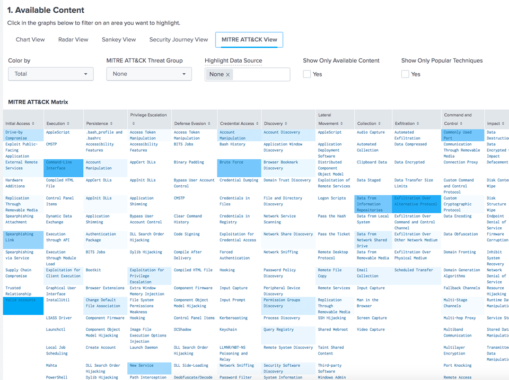

MITRE ATT&CK jest prezentowany w postaci macierzy. Górny wiersz to taktyki, rozumiane jako kolejne fazy ataku grupy APT[6]. Poniżej każdej z taktyk są techniki, opisujące akcje podejmowane przez napastników do realizacji ich celów danej taktyki . Macierz zawiera ponad 200 technik w ramach 12 taktyk.

- Taktyki – taktyczne cele realizowane przez napastników podczas ataku.

- Techniki – akcje podejmowane przez napastników w celu osiągniecia celów taktycznych.

- Procedury – opis czynności koniecznych do realizacji techniki do wykonania techniki.

Rys. 2. Struktura macierzy MITRE ATT&CK Framework (źródło: https://attack.mitre.org/)

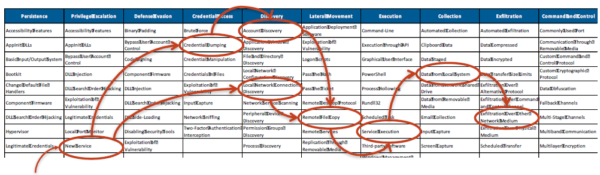

Rys. 3. Przykład przebiegu ataku z wykorzystaniem technik w poszczególnych taktykach (Źródło: https://attack.mitre.org/)

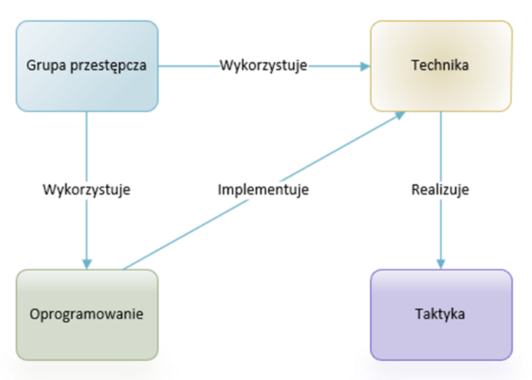

Struktura macierzy MITRE uwzględnia następujące obiekty i ich relacje:

Rys. 4. Relacje pomiędzy obiektami MITRE ATT&CK Framework.

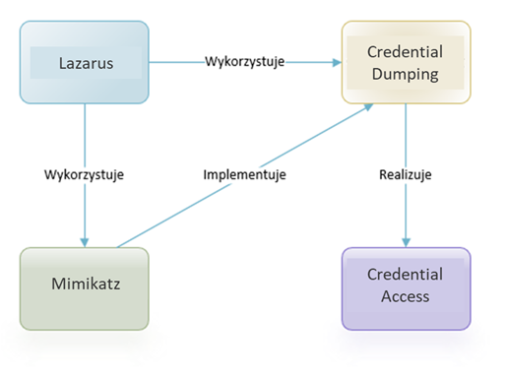

Cyberprzestępcy oraz grupy cyberprzestępcze APT (Grupy APT – Advanced Persistent Threats)[7] używają technik oraz narzędzi (oprogramowania, w tym także komercyjnego np. Cobalt Strike) w realizacji taktyk. MITRE przypisuje używane techniki i narzędzia do poszczególnych grup APT. Na takiej wiedzy i charakterystyce atakujących jest zbudowana cała macierz. Przykładem może być grupa Lazarus, która prawdopodobnie stała za atakiem przeprowadzonym na internetowe kasyno w 2017 roku. Wykorzystali wtedy m.in. zmodyfikowaną wersję narzędzia Mimikatz do pozyskania skrótów danych uwierzytelniających do systemów Windows[8]. Narzędzi i technik wykorzystanych podczas tego ataku było znacznie więcej i, uwzględniając je wszystkie, analitycy mogli z dużą dozą prawdopodobieństwa wskazać na modus operandi grupy Lazarus.

Rys. 5 Przykład relacji pomiędzy obiektami MITRE ATT&CK Framework.

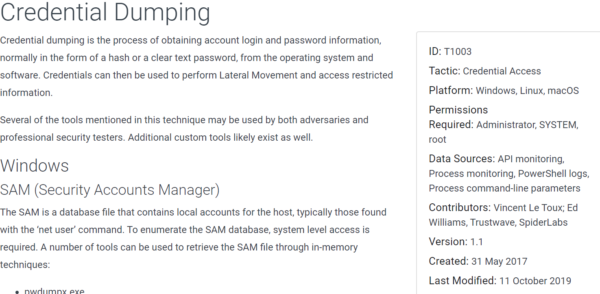

Dodatkowymi informacjami, jakie możemy znaleźć przy opisie technik są sposoby ich wykrycia, mitygacji, w jakich systemach można je zastosować oraz źródła danych („Data Sources”), gdzie możemy odnaleźć wskaźniki kompromitacji.

Rys. 6 Przykład źródeł danych wskazanych przy technice Credential Dumping.

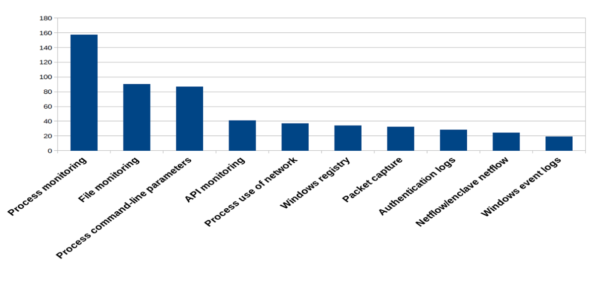

Analizując źródła danych okazuje się, że używając kilku z nich możemy wykryć większość technik. Na rys. 6 zaprezentowany jest wykres prezentujący, ile technik zdefiniowanych w matrycy MITRE może być wykryte przy wykorzystaniu poszczególnych źródeł danych.

Rys. 7 Poziomy pokrycia technik przez poszczególne źródła danych – opracowanie własne.

Modelowanie zagrożeń

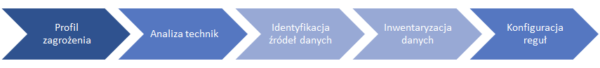

Znając strukturę MITRE ATT&CK możemy rozpocząć modelowanie zagrożeń dla naszej organizacji. Powinno ono przebiegać wg następującej sekwencji działań:

| Lp. | Działanie | Opis |

| 1. | Stworzenie profilu zagrożenia | W tym kroku identyfikujemy celem ataku jakich grup APT możemy się stać. Jeśli nie wiemy, możemy zawęzić wybór poprzez określenia, jakie grupy specjalizują się w atakach na sektor, w którym działamy np. szukając tych informacji na stronie https://attack.mitre.org/groups/. Dla przykładu dla sektora energii będą to grupy APT19, APT33, Dragonfly, Magic Hound, OilRig, Sandworm, Threat Group-3390. |

| 2. | Analiza stosowanych technik | Wybieramy techniki używane przez wybrane grupy i uwzględniamy tylko te, które są możliwe do zrealizowania w stosowanych przez nas systemach. |

| 3. | Identyfikacja źródeł danych | W wyszczególnionych technikach szukamy informacji o źródłach danych jakich możemy użyć do monitorowania i wykrywania tych technik. |

| 4. | Inwentaryzacja danych | Na podstawie listy źródeł danych dokonujemy analizy, z jakich narzędzi i urządzeń możemy skorzystać, aby takie informacje pozyskać i jak je monitorować, a także w dalszej kolejności możemy zasilić nimi system klasy SIEM np. serwery logów, urządzenia sieciowe, systemy antywirusowe, stacje końcowe, IPS/IDS, DLP, IAM/PAM itp. Większość informacji możemy znaleźć w sekcji „Detection” w opisie poszczególnych technik. |

| 5. | Konfiguracja reguł w systemie klasy SIEM | Znając taktyki, techniki, procedury i narzędzia potencjalnie wykorzystane podczas ataku na naszą organizację oraz wiedząc jakie są źródła danych pomocne w ich wykrywaniu, możemy „zasilić” tymi informacjami nasz system SIEM. Dzięki temu stworzymy reguły korelacyjne, ułatwiające wykrycie ataku we wczesnej jego fazie. Część dostawców systemów SIEM opracowała już narzędzia pozwalające na wykorzystanie MITRE ATT&CK Framework w dostosowaniu reguł do potrzeb organizacji. |

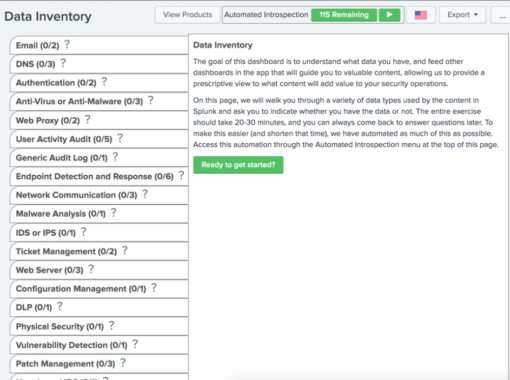

Na potrzeby tego artykułu posłużę się przykładem zestawu narzędzi Splunk Security Essentials (SSE)[9] dostępnych darmowo w Splunkbase. W narzędziu „Data Inventory” (rys. 7) dokonujemy inwentaryzacji systemów, które można wykorzystać jako źródła danych do monitorowania.

Rys. 8. Zrzut z ekranu narzędzia „Data Inventory”.

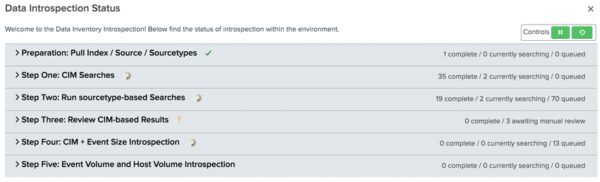

W przypadku instalacji SSE w środowisku produkcyjnym proces może odbyć się przy użyciu automatycznych skanów wykorzystując narzędzie „Data Inventory Introspection” (rys. 8).

Rys. 9. Automatyczna inwentaryzacja danych za pomocą narzędzia „Data Inventory Introspection”.

Dla wszystkich nietypowych źródeł możemy dodać ich opisy.

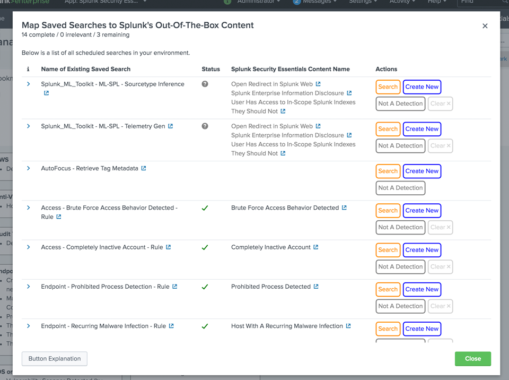

Kolejnym krokiem jest oznaczenie aktywnej zawartości za pomocą „Correlation Search Introspection”. Narzędzie pozwala na oznaczenie i zmapowanie zaimplementowanych w naszym SIEM reguł z tymi zdefiniowanymi w SSE (które są powiązane z technikami MITRE ATT&CK). Dzięki temu otrzymamy listę aktywnych i możliwych do aktywowania reguł oraz stworzenie własnych, nie uwzględnionych „z pudełka” (rys. 9).

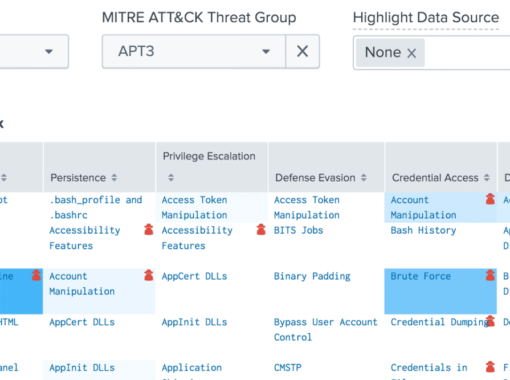

Narzędzie Analytics Advisor MITRE ATT&CK wykorzystuje do analizy dane wprowadzone w narzędziach „Data Inventory” oraz „Correlation Search Introspection”. Pozwala na podstawie informacji aktywnej zawartości i źródeł danych dostępnych w Splunku, zrozumieć jakie techniki są możliwe do wykrycia za pomocą zaimplementowanych reguł, a jakie źródła danych i reguły należy zaimplementować. W zakładce MITRE ATT&CK View możemy stworzyć mapę pokrycia technik, zaznaczając je na macierzy oraz korzystając z filtrów np. po grupie APT lub źródle danych.

Rys. 11. Wybór technik przy użyciu MITRE ATT&CK Navigator.

Rys. 12. Prezentacja technik używanych przez grupę APT3.

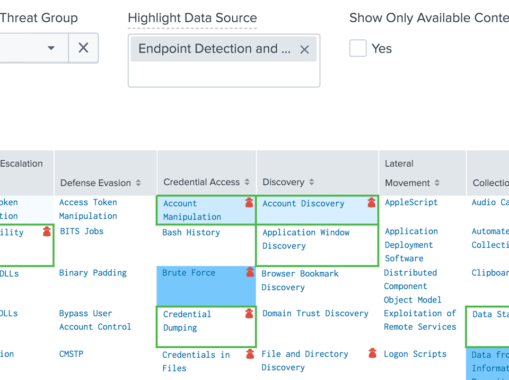

Dodając źródło danych do kryteriów wyboru, możemy uzyskać informację, które z nich wykrywają daną technikę.

Rys. 13 Prezentacja, jakie techniki mogą być wykryte za pomocą wskazanych źródeł danych.

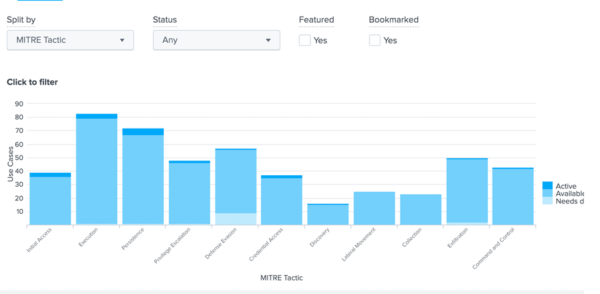

Na podstawie wskazanych danych otrzymamy w wyniku informacje, jakie reguły wykrywające techniki są aktywne, jakie są dostępne, a jakie potrzebują danych.

Rys. 14 Prezentacja zawartości w odniesieniu do taktyk MITRE ATT&CK Framework.

MITRE ATT&CK Framework jest stale rozwijanym projektem, który może stanowić doskonałe źródło informacji w codziennej pracy zespołów zajmujących się monitorowaniem i reagowaniem na incydenty bezpieczeństwa. Może posłużyć jako narzędzie do analizy i modelowania zagrożeń specyficznych dla naszej organizacji i środowiska informatycznego oraz jako podstawa do scenariuszy dla ćwiczeń w modelu Red Team vs Blue Team[10]. Istnieje również wiele narzędzi i aplikacji, wykorzystujących koncepcję MITRE ATT&CK Framework, oferowanych jako dodatki przez dostawców lub integrujących się z powszechnie używanymi systemami SIEM. Na podstawie stworzonego modelu zagrożeń oraz ich funkcjonalności możemy dokonać wielu przydatnych analiz np. jaka zawartość naszego systemu monitorowania i zarządzania incydentami jest już aktywna i pozwala wykrywać wskazane techniki, jaką możemy aktywować i jakich danych jeszcze potrzebujemy, żeby skutecznie monitorować nasze środowisko i wykrywać zaawansowane ataki.

Marcin Fronczak

Źródła:

[1] https://detect-respond.blogspot.com/2013/03/the-pyramid-of-pain.html

[2] https://www.torproject.org/

[4] https://attack.mitre.org/matrices/enterprise/cloud/

[5] https://collaborate.mitre.org/attackics/index.php/Main_Page

[6] Jest to rozwinięcie modelu ataku teleinformatycznego kill-chain. Oczywiście w przypadku rzeczywistego ataku, atakujący nie musi przechodzić przez wszystkie kolejne fazy, a „przeskakiwać” między nimi.

[7] https://www.cybsecurity.org/pl/grupy-cyberprzestepcze/

[8] https://www.welivesecurity.com/2018/04/03/lazarus-killdisk-central-american-casino/

[9] https://docs.splunksecurityessentials.com/user/productionalize/operationalize_mitre_attack/

[10] https://medium.com/mitre-attack/getting-started-with-attack-red-29f074ccf7e3