SIM3 (Security Incident Management Maturity Model) jest przydatnym narzędziem w zakresie badania dojrzałości usług reagowania na incydenty. Odnosi się to do zarówno do samoceny zespołu, jak i zewnętrznego, niezależnego badania. SIM3 posiada też inne możliwości wykorzystania, m.in. może służyć jako mapa drogowa do zbudowania takiego zespołu, jakiego oczekuje od nas constituency.

Zespoły reagowania na incydenty bezpieczeństwa komputerowego (CSIRT) realizują specjalistyczne usługi w zakresie wykrywania, obsługi i rozwiązywania incydentów, budowania świadomości sytuacyjnej dot. zagrożeń czy przeprowadzania zaawansowanych analiz cyberbezpieczeństwa. Są głównym ogniwem systemu cyberbezpieczeństwa, na poziomie krajowym, zgodnie z Ustawą o Krajowym Systemie Cyberbezpieczeństwa, oraz bardzo istotną komórką w poszczególnych organizacji, dla których świadczą swoje usługi.

Inicjatywa „Trusted Introducer” (www.trusted-introducer.org), realizowana w ramach współpracy CSIRT-ów europejskich, stanowiąca oś współpracy sieci CSIRT i służąca jako centrum informacyjne o ich aktywności, zrzesza na ten moment aż 20 tego typu zespołów w Polsce.. 5 zespołów posiada status zespołu akredytowanego, 1 certyfikowany, a 3 najprawdopodobniej za chwilę takimi się staną. Jednym z warunków uzyskania statusu zespołu certyfikowanego, czyli najwyższego poziomu dojrzałości zespołu, jest wykonanie badanie audytowego za pomocą metodyki SIM3 (Security Incident Management Maturity Model). Metodykę tę wykorzystuje również Europejska Agencja ds. Bezpieczeństwa Sieci i Informacji (ENISA) w zakresie oceny dojrzałości CSIRT-ów poziomu krajowego, tworzących tzw. Sieć CSIRT Network. Metodyka SIM3 stosowana jest także przez Nippon CSIRT Association, stowarzyszenie będące platformą współpracy pomiędzy japońskimi zespołami. W związku z planami aktualizacji SIM3 w 2019 r. w postaci nowej wersji, o czym informuje strona internetowa fundacji „Open CSIRT Foundation” (należą do niej twórcy i współtwórcy metodyki), warto dokonać krótkiego przeglądu przydatnych „funkcjonalności” stosowania tej metodyki.

Pokrótce, badanie zgodne z metodyką SIM3 może być wykorzystywane do mierzenia poziomu dojrzałości zespołów reagowania na incydenty komputerowe lub jakichkolwiek innych zespołów, które w ramach swojego portfolio usług wykonują podobne zadania. Zastosowanie tej metodyki pozwala na obiektywne sprawdzenie czy struktury odpowiedzialne za zarządzanie incydentami działają zgodnie z najlepszymi standardami i praktykami. Metodyka opiera się na 44 parametrach rozpatrywanych w 4 czterech obszarach funkcjonowania CSIRT-u: organizacyjnym (O), zasobów ludzkich (H), narzędzi (T) i procesów (P). Dojrzałość każdego z parametrów mierzona jest w skali od 0 do 4, co opisuje poniższa tabela.

.

.

| Wartość | Opis | |

| 0 | Wymagane opisem funkcje nie występują, są niezdefiniowane oraz nie ma świadomości wśród członków organizacji konieczności ich istnienia. | |

| 1 | Wymagane opisem funkcje występują, są znane w organizacji, ale nie są udokumentowane w postaci jakiejkolwiek pisemnej formy. | |

| 2 | Wymagane opisem funkcje występują, są znane w organizacji, są udokumentowane w pisemnej formie, jednak nie są w żaden sposób sformalizowane. | |

| 3 | Wymagane opisem funkcje występują, są znane w organizacji, są udokumentowane w pisemnej formie, są sformalizowane poprzez zatwierdzenie kierownika komórki odpowiedzialnego za zarządzanie incydentami. | |

| 4 | Wymagane opisem funkcje występują, są znane w organizacji, są udokumentowane w pisemnej formie, są sformalizowane poprzez zatwierdzenie kierownika komórki odpowiedzialnego za zarządzanie incydentami oraz istnieją sformalizowane mechanizmy ich kontroli. | |

Tabela 1. Wartości pomiaru parametrów wraz z opisami, zgodnie z metodyką SIM3.

.

Powyższe opisy, choć pochodzące wprost z treści metodyki, w odniesieniu do niektórych (nielicznych) parametrów mogą być mało intuicyjne dlatego warto zasięgnąć do materiału Enisy, który trochę podpowiada jak można je zrozumieć (źródło: link). Sam kwestionariusz jest dostępny w języku angielskim. Warto jednak podkreślić, że pytania z formularza Enisy nie wyczerpują całościowego i dokładnego spojrzenia badanie dojrzałości. Poniżej przedstawiony jest przykład dotyczący parametru T-2 (Information Sources List).

.

.

| T-2 | Information Sources List |

| Czy Twój CSIRT utrzymuje listę źródeł informacji o zagrożeniach (feedy cyber threat intelligence, strony internetowe, prasa, Twitter, itd.) skąd pobiera informacje o podatnościach/trendach/wynikach skanowania? Jeśli taka lista jest prowadzona powinna również kategoryzować informacje pod kątem priorytetu istotności. | |

| 0 | Nie sprawdzamy systematycznie źródeł informacji o zagrożeniach, reagujemy na zgłoszone incydenty. |

| 1 | Znamy większość istotnych źródeł informacji o zagrożeniach, ale nie utrzymujemy żadnej listy. |

| 2 | Nie mamy formalnie spianej listy tego typu źródeł, źródła są zapisane dla naszych operacyjnych aktywności. Kierownictwo nie zaakceptowało jej formalnie. |

| 3 | Posiadamy formalną i zatwierdzoną listę źródeł informacji o zagrożeniach. |

| 4 | Posiadamy formalną i zatwierdzoną listę źródeł informacji o zagrożeniach. Podczas okresowych przeglądów, weryfikujemy czy źródła są przydatne i wystarczające dla świadczenia naszych usług. |

Tabela 2. Źródło: opracowanie własne na podstawie kwestionariusza Enisy (https://www.enisa.europa.eu/topics/csirts-in-europe/csirt-capabilities/csirt-maturity/csirt-maturity-self-assessment-survey).

.

.

Co sprawia, że SIM3 jest przydatnym narzędziem? Po pierwsze, może służyć jako szablon okresowego przeglądu dojrzałości zespołu i jego „postępów” organizacyjnych. Taki szablon może być wykorzystywany w ramach prowadzenia wewnętrznych, a także zewnętrznychdziałań audytowych. Jest także potencjalnym instrumentem dla przedstawicieli constituency (sposobu działania CSIRT-u) w zakresie pomiaru jakości i niezawodności usługi zarządzania incydentami. Oczekiwania constituency wobec CSIRT-u mogą być dzięki temu zmierzone, co sprawia, że zainteresowane strony mówią tym samym językiem.

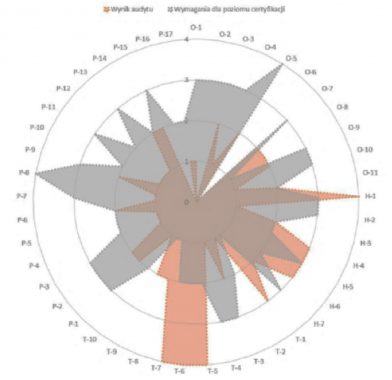

Jako, że SIM3 obejmuje większość funkcji typowego zespołu reagowania na incydenty komputerowe, może być także traktowany jako punkt wyjścia dla stworzenia planu budowy CSIRT-u, wraz z pożądanym umocowaniem, uprawnieniami i procesami. Wszystkie 44 parametry mogą być zresztą rozpatrywane w kontekście formalnej lub „luźnej” listy kontrolnej – mogą wskazywać o czym jeszcze warto pomyśleć w kontekście rozwoju zespołu. Przykładowo, czy istnieją specyficzne zagrożenia dla naszego constituency, które wymagają opracowania osobnej procedury reagowania (P-7) lub w jakim stopniu powinniśmy obserwować źródła informacji o zagrożeniach oraz jak takie informacje obsługiwać (T-2 oraz P-12)? Jeżeli natomiast chodzi o sam rozwój CSIRT-u, jest on często równoznaczny z rekrutacją nowych specjalistów. W kontekście SIM3 warto wiedzieć, że rzetelnie zebrane i opisane parametry w jednym, dostępnym dla całego zespołu miejscu (np. wiki), mogą służyć nowemu pracownikowi niejako za wprowadzenie do pracy w zespole oraz zapoznanie się z jego zasadami czy procedurami. Wreszcie, SIM3 umożliwia szybką identyfikację luki w 4 obszarach (O, H, T i P), gdy porównamy wyniki audytu do referencyjnego poziomu certyfikacji. Obrazuje to poniższy wykres radarowy.

.

Rysunek 1. Wynik badania audytowego SIM3 wraz z referencyjnym poziomem certyfikacji IT. Źródło: opracowanie własne.

Wcześniej koncentrowaliśmy się na tym w jaki sposób metodyka SIM3 może być wykorzystana jako „obiekt” kontrolny dla działań CSIRT-u. A zatem, patrzyliśmy bardziej z perspektywy tego czego constituency może oczekiwać od usługi reagowania na incydenty. Można jednak sytuację nieco odwrócić i potraktować metodykę SIM3 jako zbiór dobrych praktyk, także w kontekście „negocjowania” uprawnień i dostępu do informacji przez CSIRT. Oczywiście takich, które mają zastosowanie w kontekście obsługi incydentów. Zważywszy na fakt, że metodyka ta jest już powszechnie stosowana, nie ma wyraźnych przeciwskazań do posługiwania się nią jako modelem referencyjnym. Klarownym przykładem będzie tutaj informacja techniczna o constituency, czyli np. zakresy adresacji IP, AS czy informacja o domenach. Te najczęściej są dobrze znane w zespołach IT, ale zespoły cyberbezpieczeństwa także potrzebują je znać (muszą precyzyjnie wiedzieć co chronić). Przy coraz częściej stosowanym modelu podziału miedzy cyberbezpieczeństwem a IT, przepływ tego typu wiedzy wcale nie jest taki oczywisty. I tutaj dobre praktyki wynikające z SIM3 mogą ułatwić zaadresowanie takiego problemu. Kolejnym interesującym przykładem jest obsługa narzędzi cyberbezpieczeństwa. W jednym z parametrów „narzędziowych” metodyki wymagane jest, by CSIRT stosował rozwiązania prewencyjne w zakresie incydentów. Takie narzędzia (klasyczny przykład to IPS – Incident Prevention System) są najczęściej konfigurowane i zarządzane przez departamenty IT. Eksperci CSIRT powinni mieć jednak zapewniony mechanizm pozwalający na konsultację zmian dokonywanych w zakresie IPS-u. Podobnie, sami także powinni mieć możliwość aktualizacji funkcjonalności, np. w odniesieniu do wgrywania nowych sygnatur lub reguł wykrywania.

To tylko niektóre sposoby wykorzystania metodyki SIM3, które pomagają w rozwoju i budowie zdolności zespołów cyberbezpieczeństwa. Zachęcamy do zapoznania się z całą metodyką oraz, nawet na zasadzie swoistego „cyber menu”, wyboru interesujących dla nas elementów do zaimplementowania. Im więcej zespołów posługuje się tą metodyką, tym większe prawdopodobieństwo, że współpraca CSIRT-ów będzie opierała się na tym samym języku i wartościach.