Zespoły CSIRT (Computer Security Incident Response Team) są budowane od końca lat 80-tych ubiegłego stulecia. Pierwszy z nich powstał na Uniwersytecie Carnegie Mellon w Pittsburghu. To ten zespół zdefiniował także pierwszy zestaw usług reagowania na incydenty. Po ponad 20-tu latach ich powszechnego stosowanie, w 2017 roku, organizacja FIRST (Forum of Incident Response and Security Teams), zrzeszająca zespoły bezpieczeństwa na całym świecie, zaprezentowała autorskie podejście do usług CSIRT-owych. Ma ono szanse wkrótce stać się nową jakością w branży cyberbezpieczeństwa.

- Większość CSIRT-ów opiera swój katalog usług na klasycznym podziale na usługi reaktywne, proaktywne i „jakościowe”, opracowanym przez CERT/CC (CERT Coordination Center) na Uniwersytecie Carnegie Mellon.

- FIRST zaproponował nową, bardziej zaawansowaną, strukturę usług CSIRT-owych, charakteryzującą się hierarchicznością oraz większą szczegółowością na poziomie funkcji usługowych.

- Nowy katalog, proponowany przez FIRST, rezygnuje z klasycznego podziału usług, wprowadzając natomiast szczegółowe cele i rezultaty, opisujące funkcje usług, co pozwala na efektywne mapowanie umiejętności zespołów.

Koncepcja zespołów CSIRT doczekała się szeregu dokumentacji określających ich sposób funkcjonowania. W ciągu blisko 30-stu lat istnienia CSIRT-ów, eksperci cyberbezpieczeństwa zdołali opracować wiele różnych metodyk budowy tego typu jednostek. Metodyki te, chociaż przyświeca im ten sam cel, różnią się między sobą. Przykładem są np. inne podejścia i rekomendacje, stworzone przez ekspertów europejskiej agencji ENISA (European Network Information Security Agency) czy amerykańskiego SANS Institute. Niemniej jednak, w zakresie opracowywania usług CSIRT-owych, większość ekspertów nadal inspiruje się klasyfikacją zaproponowaną przez badaczy z CERT/CC, która powstała wiele lat temu, wraz z definiowaniem zakresu działania pierwszych CSIRT-ów. Może jednak nastąpić przełom w tym zakresie. W 2017 r. organizacja FIRST, która zrzesza CSIRT-y na całym świecie, zaproponowała nowe podejście do ustrukturyzowania usług CSIRT-owych. Może okazać się, że wkrótce stanie się ono nową jakością w branży cyberbezpieczeństwa. Warto zatem przyjrzeć się bliżej tej koncepcji.

Usługi CSIRT informują o tym, czym dany zespół ma zajmować się w odniesieniu do swojego obszaru działania (ang. constituency). Tradycyjny podział usług, według CERT/CC, obejmuje 3 podstawowe kategorie działań:

- reaktywne (np. zarządzanie incydentami),

- proaktywne (np. audyty bezpieczeństwa),

- oraz związane z jakością (np. analiza ryzyka, szkolenia).

Powyższa struktura usług jest prosta a jednocześnie adresuje najważniejsze kwestie, związane z rozwiązywaniem problemów w zakresie cyberbezpieczeństwa.

Podejście zaproponowane przez FIRST, choć do pewnego stopnia również nawiązuje do klasyfikacji CERT/CC, można nazwać innowacyjnym z kilku powodów. Nowatorstwo metodyki polega na tym, że do modelu usług wprowadzono hierarchiczność, która obejmuje też należące do nich funkcje. Najwyżej w hierarchii są tzw. obszary usług, których zdefiniowano aż 7. Należą do nich:

- zarządzanie incydentem (ang. incident management),

- analizy (ang. analysis),

- zapewnienie informacji (ang. information assurance),

- świadomość sytuacyjna (ang. situation awareness),

- działania komunikacyjne (ang. outreach/communications),

- rozwój zdolności (ang. capability development)

- oraz badania i rozwój (ang. research and development).

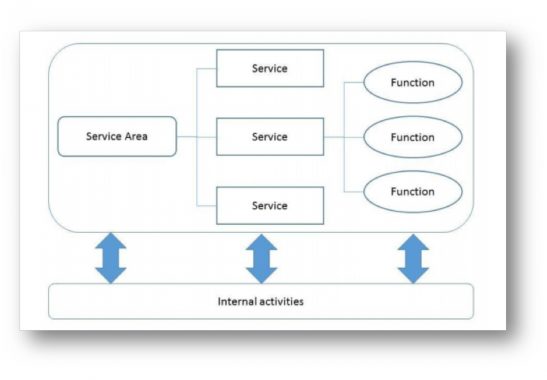

Rysunek 1. The CSIRT Services Framework v.1.1.(źródło: https://www.first.org/education/FIRST_CSIRT_Services_Framework_v1.1.pdf)

W modelu zaproponowanym przez FIRST zrezygnowano, na poziomie najwyższym, z podejścia definiującego obszary działania, w oparciu o ich sposób reakcji (tj. reaktywny, proaktywny, „jakościowy”). Z kolei, elementem najniżej usytuowanym w hierarchii są funkcje, które szczegółowo opisują charakter działań, powiązanych z daną usługą. Ponadto, dodane zostały również tzw. „aktywności wewnętrzne”, które pełnią rolę wsparcia dla funkcji, ale nie są charakterystyczne wyłącznie dla CSIRT-ów. Należą do nich:

- zarządzanie danymi i wiedzą (ang. data and knowledge management),

- zarządzanie relacjami (ang. relationship management),

- działania marketingowe (ang. branding/marketing),

- uczestnictwo w ćwiczeniach (ang. participating in exercises)

- oraz przegląd zdobywanej wiedzy (ang. lessons learned review).

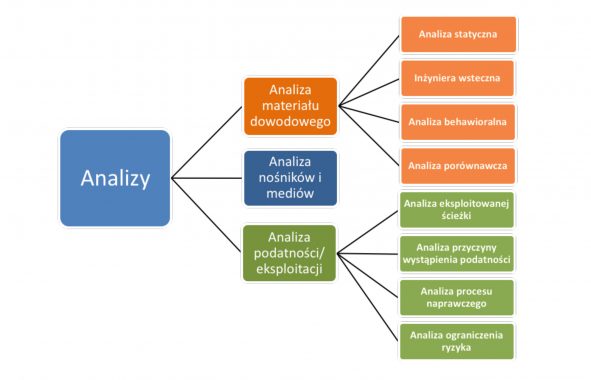

Poniżej przedstawiony został poglądowy schemat ścieżki usługi odnoszący się do obszaru analiz:

Rysunek 2. Opracowanie własne na podstawie „FIRST CSIRT Framework” (źródło: https://www.first.org/education/FIRST_CSIRT_Services_Framework_v1.1.pdf)

Nowa koncepcja, zaproponowana przez FIRST, zakłada podejście dwuskładnikowe, odnosząc się do celów i rezultatów danej usługi jak i jej funkcji. Przykładowo, celem inżynierii wstecznej, czyli jednej z funkcji usługi analizy materiału dowodowego, jest zidentyfikowanie ukrytych właściwości próbki złośliwego oprogramowania. Natomiast rezultatem tego działania ma być pełen obraz funkcjonalności zagrożenia. Z kolei, celem analizy behawioralnej jest sprawdzenie jak złośliwe oprogramowanie zachowuje się w kontrolowanym środowisku, tj. jakie tworzy pliki, procesy oraz w jaki sposób próbuje komunikować się z serwerami C2 (ang. command&control). Natomiast rezultatem tego działania powinno być m.in. lepsze zrozumienie wpływu zagrożenia na zainfekowane stacje robocze. Jednocześnie należy podkreślić fakt, że podejście to nie jest jeszcze ustandaryzowane i nie każdy element jest opisany w ten sposób, co być może będzie dopracowane w kolejnych wersjach tego projektu.

Równocześnie z opublikowaniem niniejszej metodyki, FIRST udostępnił także wersję roboczą najlepszych praktyk związanych z budową PSIRT-ów. Są to zespoły reagowania na incydenty komputerowe działające w obszarze produktów. Główne usługi takich zespołów związane są z zarządzaniem podatnościami. Również w tym przypadku zastosowano podejście hierarchiczne w oparciu o obszary i funkcje.

Metodyka zaproponowana przez FIRST jest dużo bardziej zaawansowana niż podział opracowany przez CERT/CC i może stanowić dobrą rekomendację dla zespołów bezpieczeństwa. Chociaż nowa koncepcja nie jest intuicyjna jak poprzednia, to bardziej szczegółowe ujęcie może jednak okazać się przydatne, ze względu na zwiększenie możliwości w zakresie mapowania umiejętności członków zespołów CSIRT. Oznacza to w praktyce bardziej efektywną ocenę zdolności takich zespołów. Równocześnie, tak rozbudowana i szczegółowa metodyka może okazać się dobrą bazą do oceny dojrzałości zespołów CSIRT. Dla tych, którzy uznają ją za zbyt zaawansowaną i trudną do zastosowania przy pierwszym konakcie z usługami CSIRT-owymi, warto rozważyć strategię rozpoczęcia swojej „przygody” z usługami CERT/CC i kontynuacji jej w przyszłości z tymi, zaproponowanymi przez FIRST.

Śledź na:

TT: @cybsecurity_org

Facebook: @FundacjaBezpiecznaCyberprzestrzen